En el mundo de la ciberseguridad, las pruebas de intrusión son esenciales para evaluar la robustez de los sistemas. Entre las herramientas emergentes, BruteForceAI se distingue por su uso de la inteligencia artificial para automatizar y optimizar los ataques por fuerza bruta, una técnica que analizamos a fondo en nuestra guía sobre pentesting.

Este tutorial de BruteForceAI completo te guiará a través de las funcionalidades, la instalación, el uso y los ejemplos prácticos de esta potente herramienta.

- ¿Qué es BruteForceAI?

- ¿Para qué sirve BruteForceAI?

- Funcionamiento de BruteForceAI

- Uso ético y legal

- Ventajas de BruteForceAI

- Limitaciones de BruteForceAI

- BruteForceAI vs Hydra y John the Ripper

- ¿Qué objetivos puede atacar BruteForceAI?

- Lo que BruteForceAI no ataca

- Instalación de BruteForceAI

- Uso de BruteForceAI

- Casos prácticos

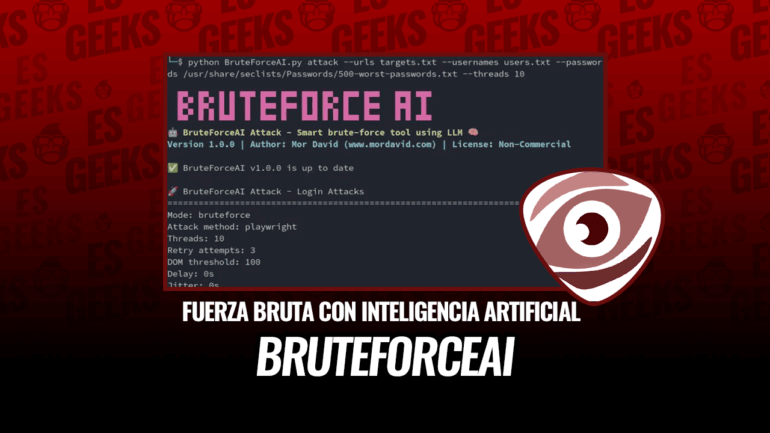

¿Qué es BruteForceAI?

BruteForceAI es una herramienta avanzada de pruebas de intrusión que integra modelos de lenguaje de gran tamaño (LLM) para analizar de manera inteligente los formularios de inicio de sesión. A diferencia de los métodos tradicionales, detecta automáticamente los selectores de formularios de inicio de sesión y ejecuta ataques multihilo con comportamientos humanos realistas. Esta herramienta ha sido desarrollada por el experto en ciberseguridad Mor David, y puedes consultar el código fuente en su repositorio oficial de GitHub.

¿Para qué sirve BruteForceAI?

BruteForceAI es una herramienta diseñada principalmente para:

- Automatizar el análisis de formularios de inicio de sesión: Identificación de los campos de conexión sin configuración manual (Ejemplo: panel de administrador de WordPress).

- Ejecutar ataques por fuerza bruta inteligentes: Uso de IA para simular comportamientos humanos y evadir la detección.

- Mejorar la eficacia de las pruebas de intrusión: Reducción del tiempo y el esfuerzo necesarios para probar la seguridad de los sistemas.

Funcionamiento de BruteForceAI

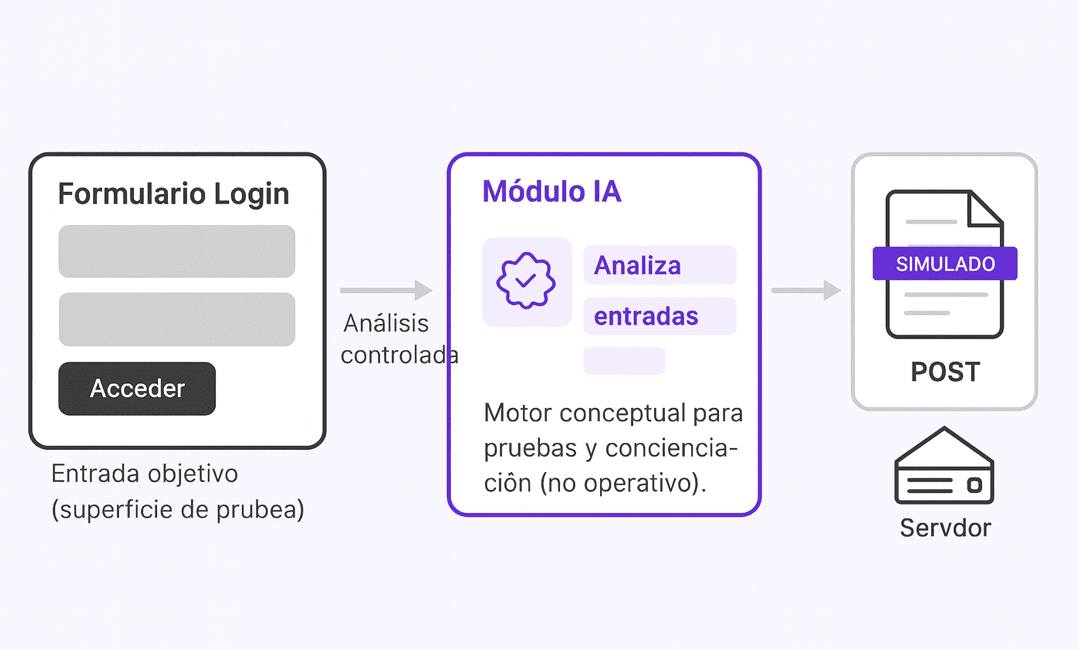

La herramienta BruteForceAI utiliza un modelo de lenguaje (como Ollama o Groq) para analizar el contenido HTML de una página web e identificar automáticamente los elementos del formulario de inicio de sesión (campos de entrada, botones, etc.).

Esta fuerza bruta impulsada por LLM opera en varias etapas:

- Análisis del formulario de inicio de sesión: La herramienta escanea la página para identificar los campos de conexión.

- Simulación de comportamientos humanos: Imita acciones humanas para evitar la detección.

- Ejecución del ataque: La herramienta prueba diferentes combinaciones de contraseñas para acceder al sistema objetivo.

Modos de ataque avanzados

- Fuerza bruta (Brute-force): Prueba todas las combinaciones posibles de nombres de usuario y contraseñas.

- Pulverización de contraseñas (Password spraying): Prueba una contraseña común en múltiples cuentas. Puedes aprender más sobre esta técnica en nuestro artículo que explica qué es el password spraying.

- Comportamiento humano simulado: La herramienta imita acciones humanas introduciendo retardos sincronizados, rotaciones de agentes de usuario y variaciones aleatorias para evitar la detección.

- Notificaciones y registro: Los resultados pueden enviarse a través de webhooks (Discord, Slack, Teams, Telegram) y se registran en una base de datos SQLite para un seguimiento detallado.

La pulverización de contraseñas (Password spraying) con BruteForceAI es un método de ataque en el que un actor malicioso intenta acceder a numerosas cuentas en línea. En lugar de probar múltiples contraseñas diferentes en una sola cuenta (lo que activaría las alarmas), prueba una única contraseña muy común en una gran cantidad de cuentas distintas. Es una técnica que consiste en “pulverizar” contraseñas comunes como “Azerty123” o “Password2024” sobre miles de usuarios.

Cuando se añade la IA (Inteligencia Artificial) a este ataque de fuerza bruta con IA, significa que la IA asistirá al atacante en la selección de las contraseñas más probables o en la identificación de las cuentas más vulnerables. La IA puede analizar datos para deducir las contraseñas más utilizadas o encontrar patrones, lo que hace que el ataque sea más eficiente y difícil de detectar. Equivale a un criminal que utiliza herramientas sofisticadas para encontrar la “llave universal” que abre el mayor número de puertas.

Uso ético y legal

BruteForceAI está diseñado para pruebas de penetración autorizadas, evaluaciones de seguridad y programas de bug bounty. Su uso sin autorización explícita es ilegal y contrario a la ética.

Ventajas de BruteForceAI

- Automatización avanzada: Detección automática de los formularios de inicio de sesión.

- Comportamiento humano simulado: Reducción del riesgo de detección por parte de los sistemas de seguridad.

- Eficiencia incrementada: Realización de ataques multihilo para acelerar las pruebas.

- Interfaz intuitiva: Facilidad de uso incluso para usuarios con menos experiencia.

- Velocidad mejorada mediante IA: La IA puede predecir patrones de contraseñas probables basándose en bases de datos de filtraciones y hábitos humanos, lo que reduce drásticamente el tiempo necesario en comparación con un ataque de fuerza bruta clásico que prueba todas las combinaciones posibles.

- Ataque “inteligente”: La herramienta no se limita a probar combinaciones aleatorias; puede generar contraseñas contextuales según el tipo de objetivo (correo electrónico, red social, CMS, etc.), aumentando la tasa de éxito.

- Capacidad de aprendizaje y adaptación: Los sistemas de IA pueden ajustar su estrategia en tiempo real según los fallos y éxitos, por ejemplo, orientándose hacia estructuras de contraseñas más probables después de algunos intentos.

- Optimización de recursos: La IA puede priorizar los intentos más probables, economizando la potencia de cálculo y reduciendo el tiempo global del ataque.

Limitaciones de BruteForceAI

Pero no es una herramienta mágica. BruteForceAI presenta varias limitaciones:

- Dependencia de la calidad de los datos: Si la IA no tiene acceso a bases de datos de contraseñas relevantes o a información contextual sobre el objetivo, su eficacia disminuye considerablemente.

- No elude las protecciones modernas: Los sistemas que utilizan 2FA, passkeys o políticas de bloqueo de cuenta tras varios intentos fallidos no son vulnerables simplemente por el uso de IA.

- Recursos necesarios: Los modelos de IA pueden requerir un uso intensivo de GPU y RAM para generar predicciones, especialmente en objetivos a gran escala.

- Limitaciones legales y éticas: El uso de esta herramienta está estrictamente regulado. Incluso para pruebas de penetración, se requiere una autorización explícita obligatoria.

- Riesgo de falsa sensación de seguridad: Los usuarios podrían creer que la IA garantiza el éxito. En realidad, solo aumenta las probabilidades al dirigir mejor el ataque, pero no descifra milagrosamente todas las contraseñas.

- Requiere una configuración inicial: Aunque la herramienta está automatizada, se necesita una configuración inicial.

- Dependencia de la calidad de los modelos LLM: La eficacia de la herramienta depende de los modelos de IA utilizados, un riesgo detallado en el OWASP Top 10 para LLM.

- Puede ser detectado por sistemas de seguridad avanzados: Aunque está diseñado para simular comportamientos humanos, algunos sistemas de seguridad pueden detectar la actividad.

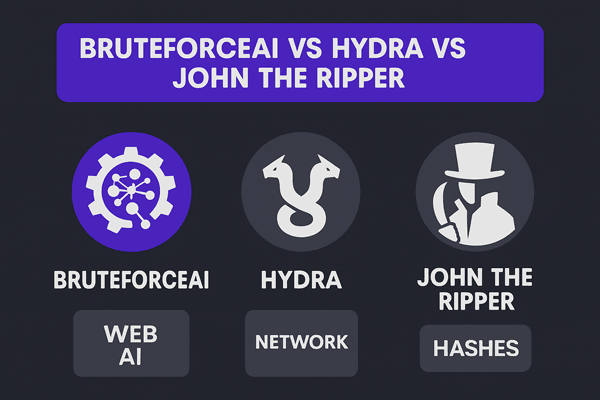

BruteForceAI vs Hydra y John the Ripper

BruteForceAI se diferencia de John the Ripper y Hydra por su enfoque innovador que integra inteligencia artificial (IA) para automatizar la identificación de formularios de inicio de sesión y la ejecución de ataques de fuerza bruta.

A diferencia de John the Ripper y herramientas como Hydra, que a menudo requieren una configuración manual y se centran principalmente en el descifrado de contraseñas o el ataque a servicios específicos, BruteForceAI ofrece una solución más automatizada y adaptada a las pruebas de penetración modernas.

Tabla comparativa

| Funcionalidad | BruteForceAI | John the Ripper | Hydra |

|---|---|---|---|

| Tipo de ataque | Ataque de fuerza bruta en formularios web | Descifrado de contraseñas a partir de archivos hash | Ataque de fuerza bruta en servicios de red (SSH, FTP, HTTP, etc.) |

| Identificación automática de formularios | ✅ Sí, mediante IA (LLM) para detectar selectores de formulario | ❌ Requiere configuración manual de objetivos y parámetros | ❌ Requiere configuración manual de objetivos y parámetros |

| Modos de ataque | Fuerza bruta, Pulverización de contraseñas | Fuerza bruta, modo incremental, diccionario | Fuerza bruta, diccionario, modo por defecto |

| Simulación del comportamiento humano | ✅ Retardos sincronizados, rotación de agentes de usuario, notificaciones webhook | ❌ Sin simulación del comportamiento humano | ❌ Sin simulación del comportamiento humano |

| Multihilo (Multi-threading) | ✅ Sí, hasta más de 100 hilos | ✅ Sí, pero limitado por la capacidad de la máquina | ✅ Sí, configurable según los recursos |

| Registro de intentos | ✅ Sí, con registro en SQLite y reanudación de ataques | ✅ Sí, pero requiere configuración manual y scripts externos | ✅ Sí, con posibilidad de exportar los resultados |

| Plataformas soportadas | Windows, Linux, macOS | Windows, Linux, macOS | Windows, Linux, macOS |

| Uso principal | Pruebas de penetración web, auditorías de seguridad de formularios de conexión | Pruebas de seguridad de contraseñas, auditorías de seguridad de sistemas | Pruebas de penetración de servicios de red, auditorías de seguridad de servicios |

| Licencia | Código abierto (GitHub) | Código abierto (GPL) | Código abierto (GPL) |

¿Qué objetivos puede atacar BruteForceAI?

BruteForceAI puede dirigirse a:

- Sitios web con formularios de inicio de sesión: Para probar la robustez de los sistemas de autenticación. Inicio de sesión con correo electrónico/contraseña (comercio electrónico, aplicaciones internas, etc.).

- Aplicaciones web: BruteForceAI puede analizar automáticamente el HTML para identificar los campos de conexión y simular intentos humanos.

- Sistemas internos: Durante pruebas de intrusión internas para evaluar la seguridad de las redes.

- Cuentas de usuario en línea: Sitios donde existen múltiples cuentas y donde se pueden probar combinaciones de nombres de usuario/contraseñas para detectar fallos de seguridad.

Lo que BruteForceAI no ataca

- Servicios de red (SSH, FTP, SMTP, RDP) → Hydra o John the Ripper son más adecuados para esto.

- Hashes de contraseñas almacenados localmente → John the Ripper es más eficaz.

- Cualquier sistema sin un formulario web o sin una interfaz explotable a través de HTTP.

Instalación de BruteForceAI

Prerrequisitos

- Python 3.8 o superior: Asegúrate de tener instalada una versión compatible de Python.

- Librerías necesarias: Instala las librerías requeridas a través de pip.

Pasos de instalación

- Clona el repositorio de GitHub:

git clone https://github.com/MorDavid/BruteForceAI.git- Instala las dependencias:

pip install -r requirements.txt- Ejecuta la herramienta:

python BruteForceAI.py

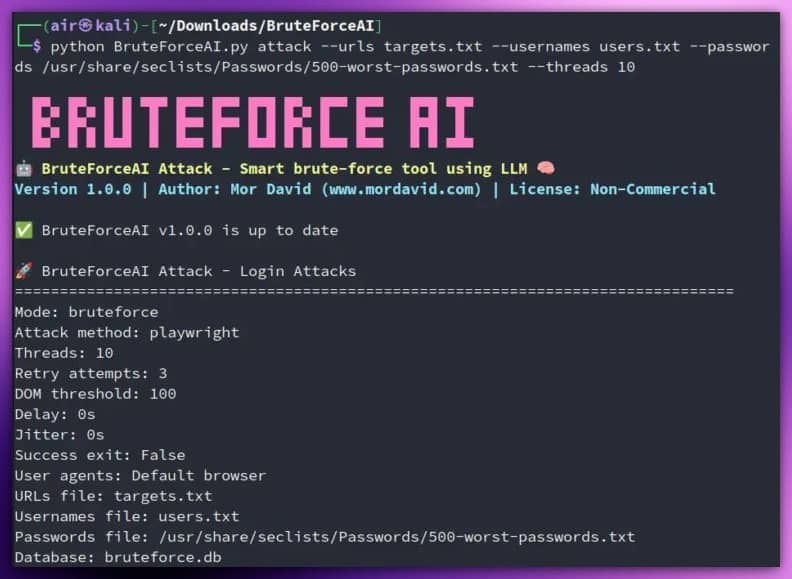

Uso de BruteForceAI

Para iniciar un ataque, ejecuta el siguiente comando:

python BruteForceAI.py --url <URL objetivo> --username <nombre de usuario> --password-list <ruta a la lista de contraseñas>Opciones disponibles

--url: URL del formulario de inicio de sesión objetivo.--username: Nombre de usuario a probar.--password-list: Ruta al archivo que contiene la lista de contraseñas.

Casos prácticos

Caso 1: Prueba de un sitio web interno

Trabajas en una empresa y deseas probar la seguridad del portal interno. Utilizando BruteForceAI, puedes identificar las debilidades del sistema de autenticación y proponer mejoras.

Preparar el sitio para la prueba

Antes que nada, asegúrate de que:

- Eres el propietario del sitio o tienes la autorización por escrito del propietario.

- Conoces la URL completa (por ejemplo,

https://misitio.es/login). - Dispones de una cuenta de prueba si quieres probar un formulario de inicio de sesión, para evitar bloquear el sitio real o a sus usuarios.

Identificar el objetivo para la prueba

BruteForceAI puede probar:

- Páginas de inicio de sesión (formulario con usuario/contraseña).

- Formularios protegidos por autenticación.

Para una prueba segura, debes conocer:

- La URL exacta del formulario de inicio de sesión.

- El nombre de los campos en el formulario (

username,password,email, etc.). - Los métodos HTTP utilizados (POST o GET).

Si usas un navegador, puedes hacer clic derecho en el formulario e Inspeccionar elemento para ver los nombres de los campos.

Preparar tu archivo de contraseñas y usuarios

BruteForceAI utiliza listas de contraseñas o nombres de usuario para probar las combinaciones.

- Crea un archivo

users.txtque contenga los identificadores de prueba. - Crea un archivo

passwords.txtcon las contraseñas que deseas probar.

Importante: nunca incluyas contraseñas reales de clientes o cuentas reales.

Ejemplo:users.txt

testuser

admin

user1passwords.txt

password123

admin123

test2025Lanzar la prueba en tu sitio

- Abre el terminal y sitúate en la carpeta de BruteForceAI:

cd ~/BruteForceAI - Ejecuta BruteForceAI con el comando:

python3 BruteForceAI.py - Sigue el menú de BruteForceAI:

- Elige la opción para atacar un sitio web.

- Introduce la URL del formulario de inicio de sesión.

- Selecciona los archivos

users.txtypasswords.txt.

- BruteForceAI probará todas las combinaciones y te mostrará si alguna de las contraseñas corresponde.

Verificar los resultados

- BruteForceAI mostrará las credenciales correctas si las encuentra.

- Si ninguna contraseña es correcta, sabrás que el sitio resiste la prueba.

- Puedes analizar la velocidad y el número de intentos para mejorar la seguridad del sitio (ej.: limitación por IP, CAPTCHA, bloqueo de cuenta tras varios fallos).

Consejos de seguridad

- Nunca realices pruebas en un sitio sin autorización.

- Prefiere un sitio de prueba local o un servidor de staging para tus ensayos.

- No dejes tus archivos de contraseñas en texto claro en un ordenador compartido.

- Documenta siempre tus pruebas para poder explicar lo que has hecho.

Caso 2: Evaluación de una aplicación web

Una aplicación web desarrollada recientemente requiere una evaluación de su seguridad. BruteForceAI permite simular ataques para identificar vulnerabilidades potenciales.

BruteForceAI representa un avance significativo en el campo de las pruebas de intrusión, ofreciendo un enfoque automatizado e inteligente para evaluar la seguridad de los sistemas. La IA en ciberseguridad está redefiniendo las capacidades de herramientas como esta. Al comprender su funcionamiento, sus ventajas y utilizarlo correctamente, puedes reforzar la seguridad de tus aplicaciones e infraestructuras.

Para profundizar tus conocimientos, explora otras herramientas de pentesting profesionales y continúa formándote en las mejores prácticas de seguridad.