Público objetivo:

- Especialistas en ciberseguridad y testers de software.

- Directivos y propietarios de negocios interesados en la protección de sus aplicaciones web.

- Estudiantes y profesionales en formación que estudian la seguridad de aplicaciones web.

El panorama de la seguridad de aplicaciones web está en constante evolución: cada día, los hackers descubren nuevos métodos de ataque y los desarrolladores, nuevas brechas de seguridad. Solo en el último año, el número de ataques exitosos a sitios web ha aumentado significativamente, y el costo promedio global de una brecha de datos alcanzó los 4.88 millones de dólares según IBM en su informe de 2025.

Una protección adecuada es inviable sin pruebas regulares, pero ¿qué herramientas para escanear vulnerabilidades web merecen realmente la atención de un profesional? Hemos analizado más de 50 soluciones y seleccionado las 15 mejores para que no pierdas tiempo en experimentación. 🔒

Las mejores herramientas para escanear vulnerabilidades web combinan soluciones gratuitas y de pago para una cobertura completa. Entre las más destacadas se encuentran:

- OWASP ZAP: Ideal para pruebas manuales y automáticas (gratuito).

- Burp Suite Professional: El estándar de la industria para pentesting profesional.

- Acunetix Premium: Potente para aplicaciones modernas con mucho JavaScript.

- SQLmap: Especializada en la detección de inyecciones SQL.

- Por Qué es Crucial el Escaneo de Vulnerabilidades Web

- Criterios para Elegir Herramientas de Seguridad Web

- Top 5 Herramientas Gratuitas para Escanear Vulnerabilidades Web

- 10 Soluciones de Pago para un Análisis de Vulnerabilidades Web Profesional

- Integración de Herramientas de Seguridad en tu Flujo de Trabajo

Por Qué es Crucial el Escaneo de Vulnerabilidades Web

El escaneo de vulnerabilidades web es un proceso sistemático para identificar debilidades y posibles puntos de entrada para atacantes. Sin verificaciones regulares, tu recurso permanece como una puerta abierta a ataques, cuyas consecuencias pueden ser catastróficas. 💣

Según el informe Verizon Data Breach Investigations Report 2025, el 88 % de las brechas involucran credenciales robadas o comprometidas, y la gran mayoría siguen dirigidas específicamente a aplicaciones web. Además, el costo promedio de recuperación tras un ataque para una empresa mediana supera ampliamente los 200,000 $, sin contar las pérdidas reputacionales.

Caso Real desde la Trinchera: El costo de ignorar la seguridad

En nuestra experiencia auditando empresas, hemos visto patrones repetirse. Un caso notable fue una tienda de electrónica con una facturación de 5M$. El propietario desestimó la necesidad de un pentest alegando que “no eran un objetivo interesante”.

El resultado: En el verano de 2024, un plugin obsoleto permitió a los atacantes exfiltrar datos de 20,000 tarjetas de crédito. El costo de mitigación superó los 150,000 $. Tras nuestra intervención post-incidente, implementamos un ciclo de seguridad con Acunetix y Pentests manuales trimestrales, detectando y cerrando 27 brechas críticas el primer año. La seguridad es más barata que el rescate.

Ventajas principales de las pruebas de seguridad regulares:

- Detección temprana de vulnerabilidades: identificar problemas antes de que los encuentren los hackers.

- Protección de la reputación: prevenir fugas de datos y la publicidad negativa asociada.

- Cumplimiento normativo: adherirse a estándares como PCI DSS, GDPR, 152-FZ y otros.

- Optimización del presupuesto: corregir vulnerabilidades en etapas tempranas requiere menores costos.

- Protección contra pérdidas financieras: prevenir tiempos de inactividad y multas.

Sin herramientas especializadas es prácticamente imposible asegurar un nivel adecuado de verificación. Incluso un especialista en seguridad experimentado no puede verificar manualmente todos los posibles vectores de ataque de una aplicación web moderna.

| Tipo de vulnerabilidad | % de sitios con esta vulnerabilidad | Daño potencial |

|---|---|---|

| Inyecciones (SQL, NoSQL, OS) | 46% | Fuga de la base de datos, control total del servidor |

| XSS (Cross-Site Scripting) | 65% | Robo de sesiones, phishing, compromiso de credenciales |

| Ruptura del control de acceso | 34% | Acceso no autorizado a datos |

| Configuración de seguridad incorrecta | 73% | Exposición de información sensible, compromiso del sistema |

| Uso de componentes con vulnerabilidades conocidas | 28% | Explotación de vulnerabilidades conocidas |

Criterios para Elegir Herramientas de Seguridad Web

La selección de la herramienta correcta para escanear vulnerabilidades web no se limita a buscar la solución más cara o popular. Es necesario considerar múltiples factores que determinarán la eficacia y aplicabilidad de la herramienta en tu situación específica. 🔍

Al evaluar herramientas para escanear vulnerabilidades web, debes prestar atención a los siguientes criterios:

- Tipo de vulnerabilidades detectadas: qué tan amplio es el espectro de verificaciones, si incluye el OWASP Top 10.

- Frecuencia de actualización de la base de datos de vulnerabilidades: si las firmas están actualizadas para los tipos de ataques más recientes.

- Rendimiento y escalabilidad: si la herramienta puede gestionar la carga de tu infraestructura.

- Nivel de falsos positivos: qué tan precisos son los resultados de las verificaciones.

- Capacidades de integración: soporte para CI/CD, API, exportación a SIEM, etc.

- Facilidad de uso: qué tan complejo es aprender y utilizar la herramienta de manera eficaz.

- Soporte y documentación: disponibilidad de materiales de formación y soporte técnico.

No menos importante es considerar las características técnicas de la aplicación web a probar: el stack tecnológico utilizado, los mecanismos de autenticación, las especificidades de la lógica de negocio.

Caso de Estudio: La Trampa de las Tendencias

Uno de los casos más reveladores que hemos manejado involucró a una startup fintech a punto de lanzarse. El equipo había optado ciegamente por Burp Suite Professional porque “todos lo usan”. Sin embargo, tras realizar un escaneo piloto, descubrimos que la herramienta omitía vulnerabilidades críticas en su API basada en GraphQL, tecnología central de su app.

Nuestra solución: Realizamos un análisis comparativo y determinamos que la combinación óptima era Acunetix (para el escaneo general) junto con la herramienta especializada InQL (para GraphQL). Este enfoque permitió identificar 17 vulnerabilidades que el escáner general había pasado por alto.

Lección Junior Geeks: La elección de una herramienta debe comenzar con el análisis del stack tecnológico de tu aplicación, no con las modas del mercado.

Con un presupuesto limitado, es crucial combinar adecuadamente soluciones de pago y gratuitas para lograr la máxima cobertura. Frecuentemente, la solución óptima es utilizar varias herramientas complementarias.

| Criterio de selección | Importancia (1-10) | En qué fijarse |

|---|---|---|

| Cobertura de vulnerabilidades | 9 | Exhaustividad en la cobertura del OWASP Top 10, vulnerabilidades específicas de tu stack. |

| Precisión de los resultados | 8 | Porcentaje de falsos positivos y falsos negativos. |

| Capacidades de integración | 7 | Disponibilidad de API, plugins para CI/CD, exportación de datos. |

| Generación de informes | 6 | Calidad de los informes, posibilidad de personalización, provisión de recomendaciones. |

| Velocidad de escaneo | 5 | Rendimiento en aplicaciones complejas y de gran volumen. |

| Costo total de propiedad | 7 | Relación costo-funcionalidad, modelo de licenciamiento. |

| Valor educativo | 4 | Disponibilidad de explicaciones sobre las vulnerabilidades, materiales de formación. |

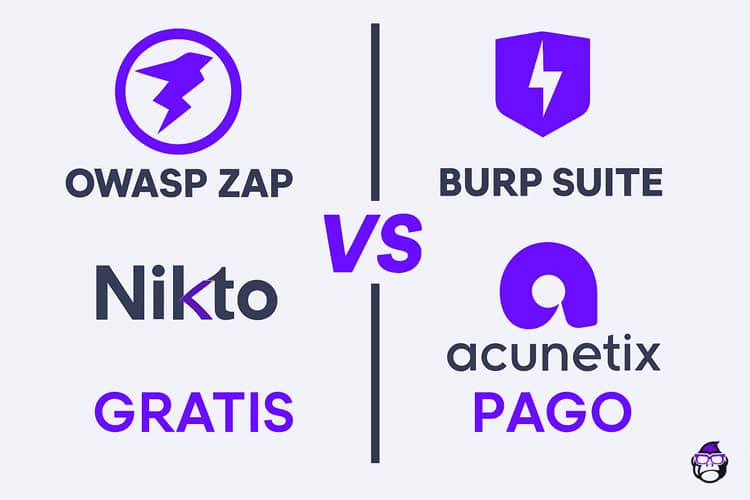

Top 5 Herramientas Gratuitas para Escanear Vulnerabilidades Web

Las herramientas gratuitas de pruebas de seguridad son un recurso invaluable para organizaciones con presupuesto limitado o para especialistas que inician su carrera en seguridad web. Utilizadas correctamente, son capaces de identificar un número significativo de vulnerabilidades comunes. 🔎

A continuación, cinco soluciones gratuitas que merecen la atención de todo especialista en seguridad:

1. OWASP ZAP (Zed Attack Proxy)

- Ventajas: Proxy con todas las funcionalidades para interceptar y modificar tráfico HTTP/HTTPS, escáner automático, soporte para scripts, comunidad activa.

- Desventajas: Curva de aprendizaje elevada para principiantes, alto número de falsos positivos sin una configuración adecuada.

- Casos de uso: Ideal para pentesting manual, verificación de mecanismos de autenticación, búsqueda de XSS e inyecciones.

- Integraciones: Jenkins, GitLab, Docker, soporte de API REST.

- 💡 Junior Geeks Pro Tip: ZAP no es solo para “apuntar y disparar”. Su funcionalidad de HUD (Heads Up Display) permite ver alertas de seguridad directamente sobre la página web mientras navegas en el browser, ideal para depurar en tiempo real.

2. Nikto

- Ventajas: Escaneo rápido de servidores web, identificación de versiones de software obsoletas y vulnerabilidades conocidas, requisitos mínimos de recursos.

- Desventajas: Interfaz de consola, carencia de análisis profundo de aplicaciones JavaScript.

- Casos de uso: Reconocimiento inicial, verificación de cabeceras HTTP, detección de scripts y software de servidor obsoletos.

- Integraciones: Metasploit Framework, posibilidad de crear informes en XML.

3. OpenVAS

- Ventajas: Framework completo para la evaluación de vulnerabilidades, más de 50,000 pruebas, actualizaciones regulares de la base de datos de vulnerabilidades.

- Desventajas: Instalación y configuración complejas, altos requisitos de recursos.

- Casos de uso: Evaluación integral de la seguridad de la infraestructura, incluyendo aplicaciones web.

- Integraciones: Greenbone Security Manager, soporte para diversos formatos de informes.

4. SQLmap

- Ventajas: Herramienta especializada para la detección y explotación de inyecciones SQL, compatible con todos los SGBD populares.

- Desventajas: Especialización muy concreta, requiere comprender los principios de las inyecciones SQL.

- Casos de uso: Análisis profundo de formularios, parámetros de URL y solicitudes JSON en busca de inyecciones SQL.

- Integraciones: Soporte para proxy, integración con Burp Suite y ZAP a través de extensiones.

- 💡 Junior Geeks Pro Tip: Es nuestro favorito absoluto para CTFs y auditorías. El flag

--os-shelles brutal: si el usuario de la base de datos tiene privilegios altos, puede otorgarte una terminal de comandos del sistema operativo directamente desde la inyección.

5. Wapiti

- Ventajas: Escáner de “caja negra”, detecta XSS, inyecciones SQL, XXE, SSRF y otras vulnerabilidades, facilidad de uso.

- Desventajas: Comunidad más pequeña en comparación con ZAP, capacidades limitadas para pruebas manuales.

- Casos de uso: Escaneo automatizado de aplicaciones web pequeñas y medianas.

- Integraciones: Generación de informes en formatos HTML, JSON, XML, posibilidad de integración en CI/CD.

La combinación de estas herramientas gratuitas permite crear un arsenal bastante potente para la detección de la mayoría de las vulnerabilidades comunes. Por ejemplo, puedes usar ZAP para un escaneo general, SQLmap para una verificación profunda de inyecciones SQL y Nikto para un análisis rápido de la configuración del servidor.

Es importante entender que las herramientas gratuitas a menudo requieren más configuración manual y análisis de resultados, y pueden tener un porcentaje más alto de falsos positivos en comparación con sus análogos de pago. Sin embargo, para proyectos pequeños y medianos, así como para fines educativos, ofrecen una excelente relación costo-beneficio. 📊

10 Soluciones de Pago para un Análisis de Vulnerabilidades Web Profesional

El pentesting profesional requiere herramientas profesionales. Ya sea que busques un scanner vulnerabilidades web online o una solución on-premise, estas opciones comerciales ofrecen funcionalidades avanzadas, resultados más precisos y un mejor soporte en comparación con sus análogos gratuitos.

A continuación, se presentan las 10 mejores herramientas comerciales que han demostrado su eficacia en condiciones reales. 💼

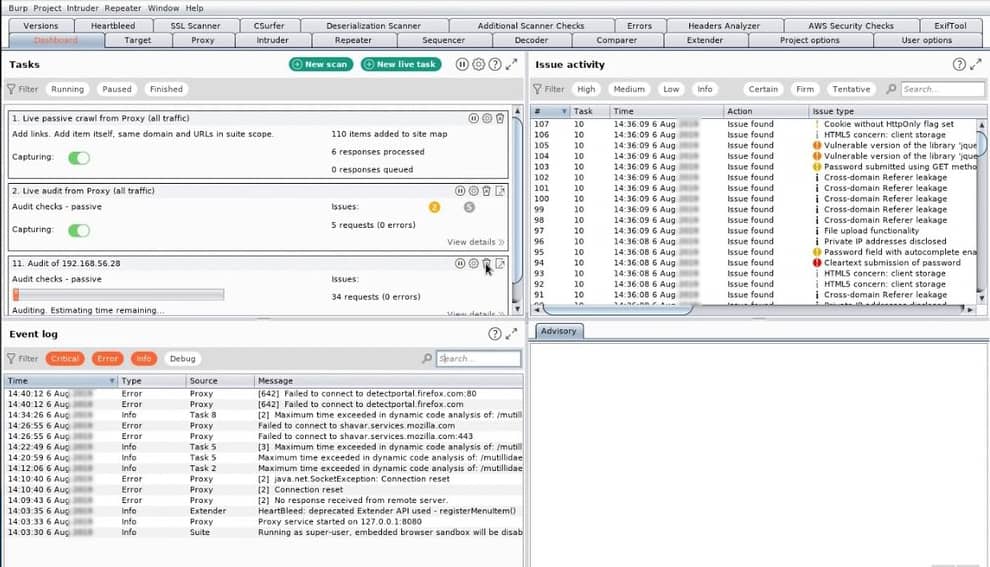

1. Burp Suite Professional

- Costo: ~$449/año por licencia individual.

- Funciones clave: Escáner de vulnerabilidades avanzado, proxy inteligente, intercepción de HTTP/HTTPS, herramientas para pruebas manuales, amplio ecosistema de extensiones.

- Ventajas: Alta precisión, bajo nivel de falsos positivos, interfaz intuitiva, comunidad activa.

- Ideal para: Pentesters profesionales, equipos de seguridad, análisis completo de aplicaciones web complejas.

💡 Junior Geeks Pro Tip: El módulo Intruder es la joya de la corona. Permite realizar ataques de fuerza bruta personalizados o fuzzing de parámetros con una precisión que ningún escáner automático puede igualar.

2. Acunetix Premium

- Costo: (A consultar)

- Funciones clave: Escaneo avanzado de JavaScript, tecnología AcuSensor para reducir falsos positivos, análisis de la lógica de negocio.

- Ventajas: Excelente rendimiento en aplicaciones JavaScript, potente sistema de informes, integración con CI/CD.

- Ideal para: Grandes organizaciones con diversos activos web, aplicaciones SPA, verificaciones a gran escala.

3. Invicti Ultimate (antes Netsparker)

- Costo: (A consultar)

- Funciones clave: Tecnología Proof-Based Scanning que confirma la explotabilidad de las vulnerabilidades, explotación automatizada de los problemas detectados.

- Ventajas: Nivel de falsos positivos prácticamente nulo, multiplataforma, gestión centralizada.

- Ideal para: Empresas con altos requisitos de precisión en los resultados, automatización de procesos de seguridad.

4. Rapid7 InsightAppSec

- Costo: $175/mes por app, facturado anual.

- Funciones clave: Solución basada en la nube, integración con otros productos de Rapid7, Universal Translator para trabajar con formatos de datos no estándar.

- Ventajas: Versatilidad, análisis profundo de API, potentes capacidades de escalabilidad, lo que la convierte en una opción potente para realizar un análisis de vulnerabilidades web online.

- Ideal para: Organizaciones que utilizan el ecosistema de Rapid7, empresas con infraestructuras de TI heterogéneas.

5. Checkmarx CxSAST

- Costo: A consultar.

- Funciones clave: Análisis estático de código (SAST), integración con IDE, soporte para más de 25 lenguajes de programación.

- Ventajas: Detección de vulnerabilidades en la etapa de desarrollo, trazabilidad detallada de vulnerabilidades en el código.

- Ideal para: DevSecOps, organizaciones con grandes volúmenes de código propio.

6. Qualys Web Application Scanning

- Costo: A consultar.

- Funciones clave: Plataforma en la nube, monitoreo continuo, detección automática de cambios en aplicaciones web.

- Ventajas: Escalabilidad, amplia cobertura de tipos de vulnerabilidades, automatización de procesos, ideal para quien necesita un escáner de vulnerabilidades web online de nivel empresarial.

- Ideal para: Grandes empresas con múltiples recursos web que requieren monitoreo constante.

7. Burp Suite DAST / Enterprise (PortSwigger)

- Costo: A consultar.

- Funciones clave: Escaneo DAST escalable, módulos especializados para diferentes tipos de vulnerabilidades, recomendaciones detalladas para la remediación, integración CI/CD nativa.

- Ventajas: Actualizaciones regulares, alta precisión, excelente documentación, escalabilidad empresarial.

- Ideal para: Organizaciones medianas y grandes que requieren análisis profundo y automatización a gran escala.

8. Veracode

- Costo: A consultar (modelo por aplicación o suscripción).

- Funciones clave: Combinación SAST + DAST + SCA, verificación manual opcional, integración completa con pipelines DevSecOps.

- Ventajas: Líder en Gartner 2025, resultados extremadamente precisos, soporte para compliance pesado.

- Ideal para: Empresas que buscan una solución “todo en uno” con alta madurez.

9. Snyk

- Costo: Desde $25/developer/mes (plan Equipo). Plan Empresarial a consultar.

- Funciones clave: SCA + SAST + DAST + Container/IaC scanning, integración nativa con repositorios y CI/CD, remediación automática.

- Ventajas: Enfoque developer-first, velocidad extrema, top en adopción 2024-2025.

- Ideal para: Equipos DevSecOps modernos que priorizan velocidad y experiencia de desarrollador.

10. ImmuniWeb

- Costo: A consultar.

- Funciones clave: Escaneo potenciado por IA, verificación manual de resultados por expertos, cumplimiento normativo.

- Ventajas: Enfoque híbrido (automatización + análisis manual), bajo nivel de falsos positivos.

- Ideal para: Organizaciones que requieren alta precisión y verificación humana de los resultados.

La elección de una solución de pago debe basarse en las necesidades específicas de tu organización, la infraestructura existente y el presupuesto. Muchos proveedores ofrecen versiones de prueba o demostraciones, lo que permite evaluar la funcionalidad de la herramienta antes de adquirir una licencia.

La integración de herramientas de pago con los procesos existentes de desarrollo y monitoreo puede aumentar significativamente el nivel general de seguridad de los recursos web de la organización.

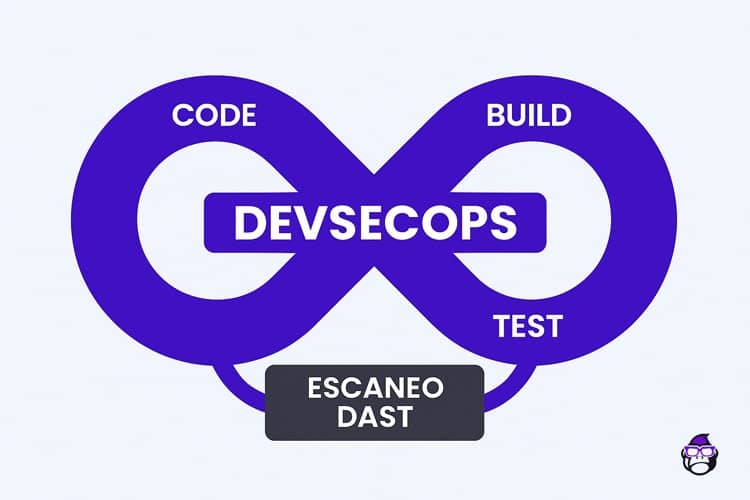

Integración de Herramientas de Seguridad en tu Flujo de Trabajo

La implementación de herramientas de pruebas de seguridad no es solo una tarea técnica, sino un proceso integral que requiere cambios en las prácticas de trabajo del equipo y en la cultura de seguridad de la organización. Una integración correcta puede transformar la seguridad, pasando de ser un obstáculo a un catalizador para el negocio.

A continuación, un plan paso a paso para integrar herramientas de pruebas de seguridad en el flujo de trabajo:

- Define objetivos y KPIs

- Formula métricas de éxito concretas (reducción del número de vulnerabilidades, disminución del tiempo de remediación, etc.).

- Alinea los objetivos con las metas de negocio de la organización.

- Establece la periodicidad de las pruebas para diferentes categorías de sistemas.

- Desarrolla una estrategia de pruebas

- Crea un enfoque multinivel (escaneo automatizado + pentest manual).

- Define los criterios para las vulnerabilidades que bloquean un lanzamiento.

- Elabora un calendario de verificaciones de seguridad planificadas.

- Integración con CI/CD

- Configura el lanzamiento automático de escáneres en cada commit o build.

- Define políticas para aprobar/bloquear un lanzamiento basadas en los resultados del escaneo.

- Implementa la práctica de “desplazamiento a la izquierda” (shift-left), realizando verificaciones de seguridad en las primeras etapas del desarrollo.

- Formación y concienciación

- Realiza capacitaciones para los desarrolladores sobre el uso de las herramientas seleccionadas.

- Implementa un programa de Security Champions en los equipos de desarrollo.

- Crea una base de conocimientos para la remediación de vulnerabilidades típicas.

- Automatización de la respuesta

- Configura la creación automática de tickets en el sistema de gestión de tareas.

- Implementa la priorización de vulnerabilidades según su criticidad.

- Configura alertas para los hallazgos críticos.

- Análisis e informes periódicos

- Implementa dashboards de seguridad para diferentes niveles de gestión.

- Realiza revisiones periódicas de tendencias y patrones de vulnerabilidades.

- Integra las métricas de seguridad en el sistema general de KPIs de los proyectos.

La implementación debe realizarse de forma gradual, comenzando con proyectos piloto y expandiéndose progresivamente a toda la infraestructura. Un factor clave para el éxito es el apoyo de la dirección y la participación de todas las partes interesadas.

| Etapa del ciclo de vida | Herramientas de prueba | Responsables |

|---|---|---|

| Planificación y diseño | Modelado de amenazas, Requisitos de seguridad | Arquitectos, Analistas de seguridad |

| Desarrollo | SAST (SonarQube, Checkmarx), plugins de IDE | Desarrolladores, Security Champions |

| Compilación e integración | DAST en CI/CD (OWASP ZAP, Burp Suite), SCA | Ingenieros de DevOps, Equipo de seguridad |

| Pruebas | Escáneres integrales (Acunetix, Invicti), pentest manual | Ingenieros de QA, Especialistas en seguridad |

| Producción | WAF, monitoreo de seguridad, RASP | Ingenieros de soporte, Analistas de SOC |

Uno de los errores comunes al implementar herramientas de pruebas de seguridad es su uso aislado, sin integración en el proceso general de desarrollo. Este enfoque provoca retrasos en el lanzamiento de productos y conflictos entre el equipo de seguridad y los desarrolladores.

El enfoque moderno de DevSecOps implica que la seguridad es una responsabilidad compartida, no la tarea de un grupo aislado. Las herramientas de prueba deben convertirse en una parte tan integral del proceso como las pruebas unitarias o la verificación de la calidad del código.

Las pruebas de seguridad de sitios web no son un lujo, sino una necesidad en el mundo digital actual. Un conjunto de herramientas y metodologías correctamente seleccionado permitirá identificar la mayoría de las vulnerabilidades antes de que las descubran los atacantes. Independientemente del tamaño de tu organización o de tu presupuesto, existen soluciones que pueden aumentar significativamente el nivel de protección de tus recursos web. Recuerda: la seguridad es un proceso, no un estado, y requiere atención y mejora constantes.