Para protegerse de los ataques, primero hay que conocer los propios puntos débiles. Existen herramientas OSINT para detectar, encontrar y reducir esta exposición. Nosotros, como profesionales de la ciberseguridad, hemos elaborado una lista de soluciones de ciberinteligencia que consideramos fundamentales.

¿Qué es OSINT y por qué es Vital para el Hacking Ético?

Las herramientas de OSINT o “Inteligencia de Fuentes Abiertas” (por sus siglas en inglés) pueden ayudar a las empresas a mejorar significativamente su ciberseguridad. Gracias a estas, pueden saber si la información sobre la empresa, los empleados, los activos informáticos y otros datos confidenciales o sensibles están expuestos y son explotables por un atacante.

OSINT (Inteligencia de Fuentes Abiertas) es la disciplina de recopilar y analizar información de fuentes públicas para generar inteligencia útil. Para el hacking ético y la ciberseguridad, es una fase crucial que permite identificar la huella digital de una organización, descubrir vulnerabilidades expuestas y anticipar vectores de ataque antes de que un actor malicioso los explote.

Identificar esta información en primer lugar permite ocultarla o eliminarla, y a la empresa protegerse contra numerosos ataques, desde el phishing hasta la denegación de servicio. Este proceso es la base de cualquier fase de reconocimiento profesional.

Las 8 Mejores Herramientas OSINT para tu Arsenal de Seguridad

A continuación, presentamos una selección de 8 herramientas OSINT, sus áreas de aplicación, las razones por las que son únicas y diferentes entre sí, y lo que cada una puede hacer para mejorar la ciberseguridad de la empresa.

Maltego

Maltego se especializa en descubrir las relaciones entre personas, empresas, dominios e información pública en internet. Esta herramienta es conocida por su capacidad para presentar cantidades a veces enormes de información descubierta en forma de tablas y gráficos fáciles de leer.

Los gráficos hacen que la información en bruto sea procesable, y cada gráfico puede contener hasta 10.000 puntos de datos. Maltego automatiza la búsqueda en diferentes fuentes de datos públicos, de modo que los usuarios pueden hacer clic en un botón y realizar múltiples consultas. Una modalidad de búsqueda llamada “acción de transformación” da acceso por defecto a fuentes de información pública comunes como registros DNS, registros whois, motores de búsqueda y redes sociales.

Caso de Uso: Como pentesters, usamos Maltego para crear mapas visuales. Empezamos con un solo dominio y, usando sus “transformaciones”, descubrimos subdominios, servidores de correo (MX), IPs y hasta perfiles de redes sociales de empleados, revelando la infraestructura expuesta de la organización.

Recon-ng

Recon-ng es una potente herramienta para desarrolladores que trabajan en Python. Su interfaz es muy similar al popular framework Metasploit, por lo que aquellos que ya lo conocen no tendrán dificultades para familiarizarse con Recon-ng. La herramienta también dispone de una función de ayuda interactiva, lo que facilita su adopción.

Recon-ng automatiza actividades OSINT que consumen mucho tiempo, como el copiado y pegado manual. Aunque no pretende realizar toda la recopilación OSINT, se utiliza para automatizar las tareas más comunes, liberando tiempo para análisis que requieren intervención humana. Su diseño modular y sus funcionalidades integradas, como la interacción con bases de datos y la gestión de claves API, permiten a los desarrolladores construir módulos de automatización rápidamente. Recon-ng es gratuito y de código abierto.

Ejemplo de Flujo de Trabajo Básico en Recon-ng:

[recon-ng][default] > marketplace install recon/domains-hosts/hackertarget

[recon-ng][default] > modules load recon/domains-hosts/hackertarget

[recon-ng][default][hackertarget] > options set SOURCE ejemplo.com

[recon-ng][default][hackertarget] > runtheHarvester

Destinado a recopilar la información pública existente fuera de la red de la empresa, theHarvester es una de las mejores herramientas OSINT por su sencillez de uso. Es especialmente eficaz para la fase de information gathering previa a una prueba de penetración.

Los motores de búsqueda populares como Bing y Google, así como fuentes especializadas como DNSdumpster, Netcraft Data Mining y AlienVault Open Threat Exchange, forman parte de su arsenal. Incluso puede utilizar Shodan para descubrir puertos abiertos en los hosts descubiertos. En general, theHarvester recopila correos electrónicos, nombres, subdominios, IPs y URLs. TheHarvester está disponible gratuitamente en GitHub y requiere Python 3.6 o superior.

Ejemplo de uso (Comando):

# Busca 300 resultados en Google y Bing para 'ejemplo.com'

theHarvester -d ejemplo.com -l 300 -b google,bingShodan

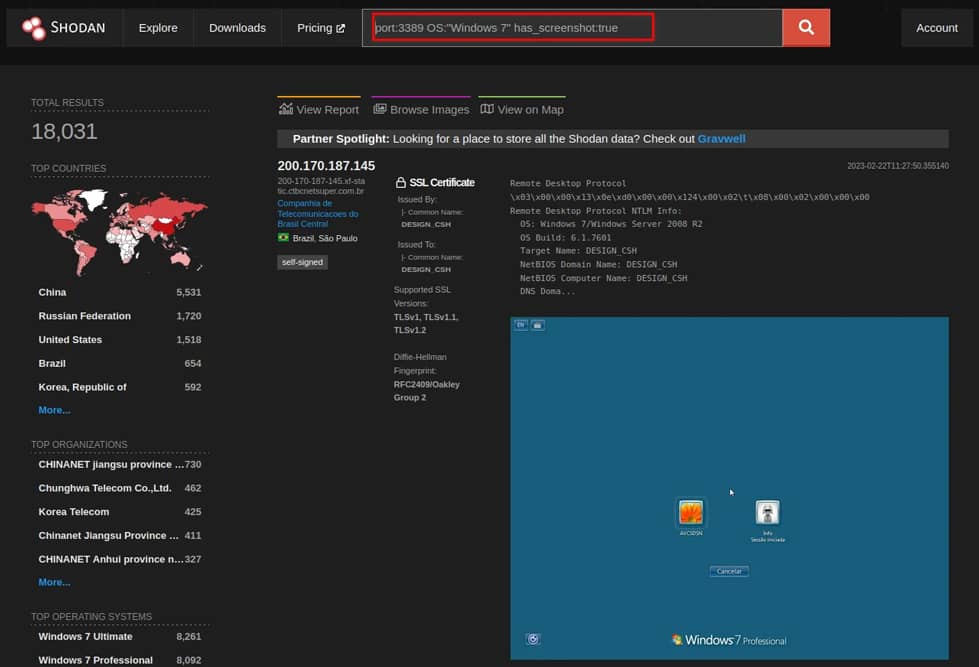

Este motor de búsqueda especializado se utiliza para encontrar información sobre los miles de millones de dispositivos del Internet de las Cosas (IoT). A menudo, estos dispositivos no permiten ser buscados por medios convencionales. Shodan también puede servir para encontrar puertos abiertos y vulnerabilidades en sistemas específicos.

El número de fuentes que Shodan puede supervisar es impresionante. Es uno de los pocos motores capaces de examinar tecnología operacional (OT), como la de sistemas de control industrial. Sin una herramienta como Shodan, cualquier esfuerzo de recopilación de datos OSINT en industrias que despliegan IT y OT estaría incompleto. Cualquiera puede adquirir una licencia para ampliar sus capacidades de escaneo y obtener resultados más detallados.

Con Shodan, no solo vemos puertos abiertos; buscamos vulnerabilidades específicas. Por ejemplo, podemos buscar servidores con “RDP expuesto” (puerto 3389) o cámaras de seguridad con contraseñas por defecto (default password), identificando puntos de entrada físicos y digitales.

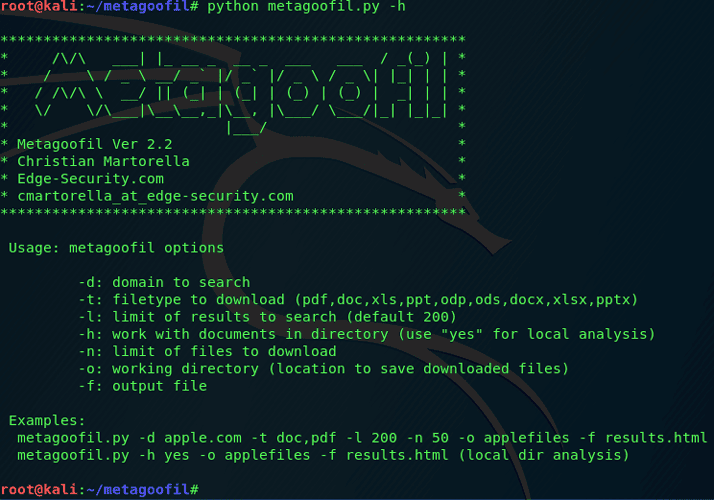

Metagoofil

Esta otra herramienta, disponible gratuitamente en GitHub, está optimizada para extraer los metadatos de documentos públicos. Metagoofil es capaz de examinar casi cualquier tipo de documento que pueda localizar en canales públicos, incluyendo archivos en formatos .pdf, .doc, .ppt, .xls y muchos otros.

La cantidad de datos interesantes que Metagoofil logra recopilar es impresionante. Sus búsquedas permiten encontrar nombres de usuario asociados a los documentos, nombres reales, y las rutas de acceso a estos. Dicha información puede revelar nombres de servidores y la estructura de directorios de la empresa anfitriona, datos muy útiles para un atacante en la planificación de ataques de fuerza bruta o campañas de phishing.

Ejemplo de uso (Comando):

# Busca 100 archivos PDF en 'ejemplo.com' y guarda los metadatos

metagoofil -d ejemplo.com -t pdf -l 100 -o metadatos_pdf -f resultados.htmlsearchcode

La herramienta searchcode está dirigida a quienes necesitan profundizar en la compleja matriz de la recopilación OSINT. Este potente motor de búsqueda se especializa en buscar inteligencia útil dentro del código fuente. Es una herramienta OSINT porque los desarrolladores pueden utilizarla para identificar problemas relacionados con el acceso a información sensible dentro del código, ya sea en aplicaciones en ejecución o en desarrollo.

Los usuarios solo tienen que introducir sus campos de búsqueda y searchcode devuelve resultados pertinentes con los términos resaltados en las líneas de código. Las búsquedas sugeridas incluyen nombres de usuario, fallos de seguridad como las llamadas eval $_GET, y caracteres especiales que pueden utilizarse para lanzar ataques de inyección de código.

Caso de Uso: Usamos searchcode para encontrar fugas de credenciales. Buscando términos como "api_key" "password" "ejemplo.com" podemos encontrar código en repositorios públicos donde un desarrollador olvidó credenciales sensibles, dándonos un acceso directo.

SpiderFoot

Esta herramienta es considerada el equivalente de Metasploit pero para OSINT. SpiderFoot puede buscar una dirección IP, un nombre de dominio, una dirección de correo electrónico, un nombre de usuario, una subred o un ASN. La herramienta está disponible en modo de código abierto o como una oferta SaaS más completa llamada SpiderFoot HX.

Se integra con casi 200 flujos de datos OSINT, incluyendo AlienVault, HaveIBeenPwned, SecurityTrails y Shodan.

Caso de Uso: SpiderFoot es nuestra “navaja suiza” de automatización. En lugar de correr 10 herramientas por separado, configuramos SpiderFoot para que haga un barrido completo (WHOIS, subdominios, IPs, correos, etc.) de un objetivo durante la noche y nos entregue un reporte consolidado.

Babel Street Insights

La información relevante no siempre está en inglés. La herramienta Babel Street, anteriormente conocida como “Babel X”, permite realizar una búsqueda multilingüe en la internet pública, incluyendo blogs, redes sociales y foros. También permite realizar búsquedas en la dark web y en ciertos contenidos de la deep web.

El producto es capaz de geolocalizar la fuente de la información que encuentra y puede realizar un análisis de texto para identificar resultados pertinentes, operando en más de 200 idiomas.

Caso de Uso: Cuando investigamos amenazas de ransomware o phishing, los actores suelen comunicarse en foros de la dark web en ruso o chino. Babel X nos permite monitorear estos foros en busca de menciones de nuestros clientes o de nuevas vulnerabilidades (TTPs) que estén discutiendo.

Flujo de Trabajo Básico: ¿Cómo combinamos estas herramientas?

Ver una lista de 8 herramientas puede ser abrumador. En una prueba de penetración real, no se usan todas a la vez, sino que se sigue un flujo de trabajo lógico para construir la inteligencia:

- Barrido Inicial (theHarvester): Empezamos con

theHarvesterpara obtener una lista rápida de subdominios, IPs y correos electrónicos expuestos. - Análisis de Infraestructura (Shodan): Con las IPs obtenidas, usamos

Shodanpara verificar qué puertos y servicios están expuestos en esos servidores (IoT, bases de datos, etc.). - Visualización de Conexiones (Maltego): Importamos todos los datos (dominios, correos, IPs) a

Maltego(la versión CE gratuita) para crear un mapa visual y descubrir relaciones ocultas que no vimos al principio. - Búsqueda de Metadatos (Metagoofil): Usamos

Metagoofilcontra los dominios descubiertos para encontrar documentos (.pdf,.doc) que puedan filtrar nombres de usuario internos o software utilizado.

OSINT como la Primera Línea de Defensa

OSINT se está consolidando como una habilidad fundamental en la ciberseguridad contemporánea. Esta disciplina ofrece capacidades únicas para anticipar amenazas, evaluar riesgos y proteger a las organizaciones de ciberataques. Dominar estas herramientas de OSINT significa comprender cómo fluye la información a través del ecosistema digital y saber cómo protegerse eficazmente.

Para las empresas, OSINT no es solo una herramienta ofensiva. También es una herramienta defensiva para monitorear continuamente su superficie de ataque. Sin embargo, la tecnología por sí sola no es suficiente; la formación de los empleados es un complemento esencial.

La OSINT es, por lo tanto, un arma de doble filo: poderosa en manos de los defensores, formidable cuando la explotan los atacantes. La diferencia radica en la maestría, la ética y la responsabilidad con que se emplean estas técnicas.

En resumen, OSINT es una técnica de inteligencia al servicio de la ciberinteligencia, destinada a ocupar un lugar cada vez más importante.

Saber cómo las técnicas y herramientas OSINT sirven a la ciberinteligencia es clave para construir ciberdefensas eficaces y resistir la creciente oleada de ciberataques.