Cuando un servidor VPS basado en Debian o Ubuntu entra en crisis, cada minuto es crucial. El estrés, la presión del tiempo y la complejidad técnica pueden transformar rápidamente un incidente manejable en una situación fuera de control, poniendo en riesgo la continuidad operativa y la seguridad de la empresa.

Como profesionales de la ciberseguridad especializados en la intervención sobre proyectos críticos, conocemos la importancia de disponer de procedimientos rápidos y prácticos que aporten claridad en las situaciones más difíciles.

En este artículo, te ofrecemos un checklist de recuperación VPS probado y consolidado, para gestionar un servidor VPS en emergencia en sistemas Debian y Ubuntu alojados en proveedores reconocidos como Hetzner, OVH, Contabo, Digital Ocean y Aruba. Este procedimiento te permitirá reaccionar de forma estructurada, recuperando rápidamente la plena operatividad de tu negocio.

¿Qué hacer con un servidor VPS en emergencia?

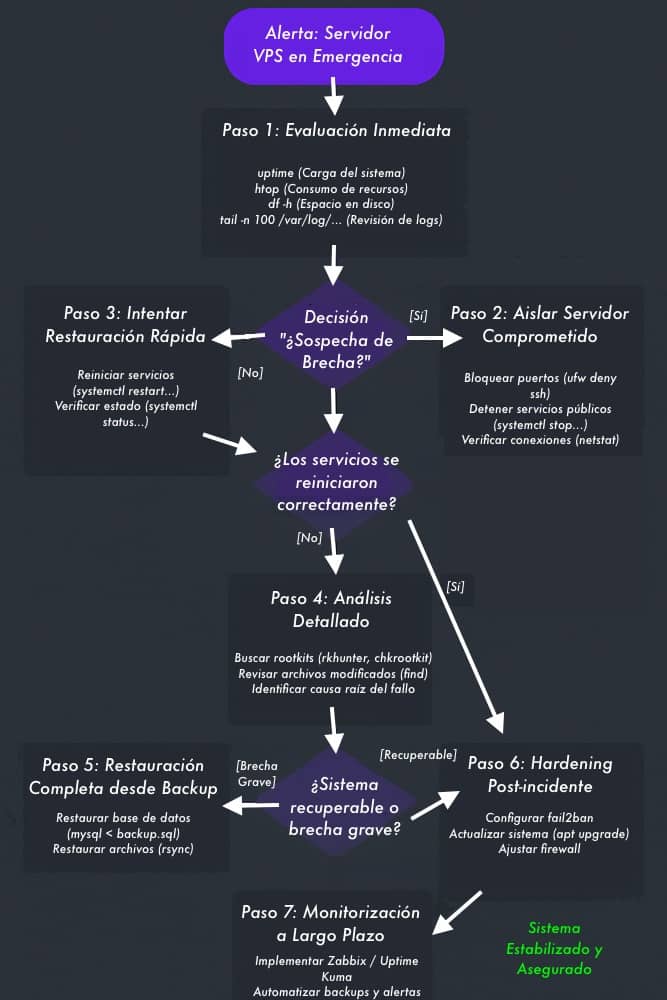

Para gestionar un servidor VPS en emergencia, sigue este checklist de recuperación:

- Evalúa el problema: Usa

uptime,htopy revisa los logs para un diagnóstico rápido. - Aísla el sistema: Si es un ataque, cierra puertos sensibles y detén servicios públicos.

- Restaura servicios vitales: Reinicia servicios esenciales como Apache/Nginx y MySQL.

- Analiza a fondo: Utiliza

rkhunterpara buscar malware y revisa archivos modificados. - Aplica hardening: Actualiza el sistema y configura herramientas de seguridad como

fail2ban.

- Paso 1: Evaluación inmediata del problema

- Paso 2: Cómo Aislar un Servidor Comprometido

- Paso 3: Restaurar Servicios VPS de Forma Urgente

- Paso 4: Análisis Post-Incidente y Resolución Técnica

- Paso 5: Restauración completa y segura del servidor

- Paso 6: Hardening VPS Urgente Post-Incidente

- Paso 7: Monitorización y prevención a largo plazo

Paso 1: Evaluación inmediata del problema

La primera acción es comprender rápidamente qué está ocurriendo. No pierdas tiempo: accede al servidor (si es posible) y recopila información esencial de inmediato a través de SSH.

Comandos de evaluación rápida

- Comprueba el uptime y la carga del sistema:

uptime- Comprueba los procesos que consumen más recursos:

htop- Comprueba el espacio en disco disponible:

df -h- Comprueba las últimas 100 líneas de los logs principales, especialmente si enfrentas problemas servidor ubuntu:

tail -n 100 /var/log/syslog /var/log/auth.log /var/log/apache2/error.logPaso 2: Cómo Aislar un Servidor Comprometido

Si sospechas de un ataque o una brecha de seguridad, debes aislar el servidor comprometido inmediatamente:

- Cierra puertos sensibles (ej. SSH de forma temporal):

ufw deny ssh- Deshabilita temporalmente los servicios públicos (web, base de datos si está expuesta):

systemctl stop apache2 nginx mysql- Verifica rápidamente los usuarios activos y conexiones sospechosas:

w

netstat -tunapo,

sudo ss -tunapPaso 3: Restaurar Servicios VPS de Forma Urgente

Antes de profundizar en el análisis, evalúa si es posible restaurar servicios VPS que sean esenciales:

- Reinicia los servicios principales tras una verificación básica:

systemctl restart apache2 nginx mysql phpX.X-fpm- Comprueba que todos los servicios se hayan iniciado correctamente:

systemctl status apache2 nginx mysql phpX.X-fpmNota: Reemplaza phpX.X-fpm con la versión específica de PHP que estés utilizando (ej. php8.2-fpm).

Si los servicios no se reinician correctamente, pasa de inmediato a la fase de análisis detallado.

Paso 4: Análisis Post-Incidente y Resolución Técnica

Una vez contenida la emergencia inmediata, inicia una fase de análisis post-incidente servidor para resolver el incidente de forma definitiva:

Verificación de intrusiones y malware

Usa rkhunter y chkrootkit para identificar posibles rootkits, herramientas clave en la seguridad defensiva. Para más detalles, puedes consultar nuestra guía sobre cómo buscar rootkits en Linux con rkhunter y chkrootkit.

apt install chkrootkit rkhunter -y

chkrootkit

rkhunter --check --skip-keypress- Comprueba la presencia de archivos sospechosos o modificados recientemente:

find / -mtime -1 -type f -ls- Verifica los usuarios creados recientemente:

cat /etc/passwd | grep bashVerificación de integridad de la base de datos y el sistema de archivos

- Comprueba la integridad de MySQL:

mysqlcheck -u root -p --all-databasesRestaura los archivos necesarios desde un backup reciente mediante rsync.

Paso 5: Restauración completa y segura del servidor

Si la brecha de seguridad es grave o no se puede resolver rápidamente, considera la restauración desde un backup limpio y seguro. Contar con un sistema de copias de seguridad es vital, como explicamos en nuestro artículo sobre cómo crear backups de configuración en Linux.

Restauración de la base de datos:

mysql -u root -p < backup_completo.sqlRestauración de archivos desde el backup:

rsync -aAXv backup/ /var/www/html/Si no dispones de backups fiables, planifica el aprovisionamiento de un nuevo VPS y migra los datos que aún estén íntegros.

Paso 6: Hardening VPS Urgente Post-Incidente

Tras resolver la emergencia, es obligatorio ejecutar operaciones urgentes de hardening vps:

- Configura

fail2bande manera eficaz. Aprende defenderte de ataques de fuerza bruta con Fail2ban. - Habilita la autenticación con claves SSH y deshabilita la autenticación por contraseña.

- Aplica actualizaciones de seguridad de inmediato:

bash apt update && apt dist-upgrade -y - Aplica medidas avanzadas de firewalling (

ufwoiptables).

Paso 7: Monitorización y prevención a largo plazo

Una vez superada la emergencia, no bajes la guardia. Implementa de inmediato sistemas avanzados de monitorización y alertas (Zabbix, Prometheus, Grafana). Una excelente opción auto-hospedada es Uptime Kuma, una potente herramienta de monitorización.

- Activa alertas automáticas sobre anomalías.

- Automatiza backups diarios y pruebas de recuperación.

Para profundizar en las mejores prácticas, te recomendamos consultar esta completa guía de seguridad para Ubuntu.

Disponer de un checklist operativo rápido puede transformar una crisis potencialmente devastadora en una situación manejable, protegiendo tu negocio de daños operativos y reputacionales.

Proteger y restaurar tu servidor es el primer paso para recuperar el control total de la situación.