Aquí hay otro truco para recuperar la contraseña de inicio de sesión en Windows 7/8/10. ¿olvidaste tu contraseña? No todo está perdido…. aquí está Acccheck.

A veces necesita una contraseña para obtener acceso a un sistema Windows. Tal vez es una máquina de un cliente que perdió su contraseña. O tal vez solo quieras probar tus habilidades de pentesting. Cualquiera sea la razón, aquí tienes otra forma de lograr acceder a un sistema Windows.

Cuando necesite acceder a un sistema Windows, puede usar una herramienta de ataque de diccionario como acccheck para aplicar fuerza bruta al nombre de usuario y la contraseña del administrador, siempre que sea un sistema Windows.

1. Introducción a acccheck

Acccheck observa la autenticación del protocolo SMB (Server Message Block) de Windows, específicamente la cuenta de administrador, y funciona a través de la red. Por supuesto, si tiene acceso físico a su máquina, hay otras maneras de obtener la contraseña, pero si no, acccheck es una buena herramienta. Y lo mejor de todo, está integrado en Kali Linux.

En caso tengas acceso físico al ordenador objetivo puede probar con los siguientes métodos:

- Hackear Contraseña Administrador Windows 7 (Exploit 2015-1701)

- Cómo Iniciar Sesión en Windows sin saber la Contraseña

- Cómo crear un Backdoor en Windows para Iniciar Sesión

2. Obteniendo la contraseña de sesión con Acccheck

- Acccheck está incluido en Kali, así que debe abrir una terminal e inicia la herramienta con:

acccheck- Prueba con el nombre de usuario y la contraseña predeterminados

Puede ejecutar la siguiente sintaxis básica, donde -t indica un solo host, e es la IP del host de un equipo con Windows.

acccheck -t [DIRECCION_IP]Ese comando escaneará la dirección IP con el nombre de usuario “administrator” predeterminado y una contraseña en blanco. Puede que no funcione, ¡pero nunca se sabe hasta que lo intentes!

3. Atacando el usuario y contraseña de inicio de sesión en Windows

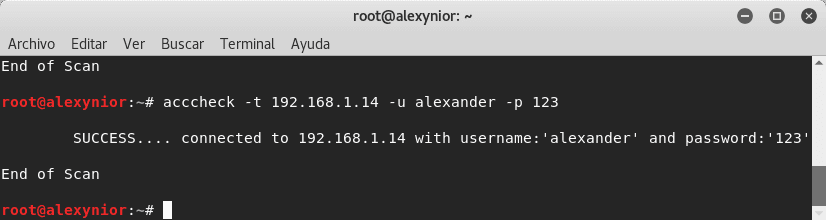

A menos que tuvieras mucha, mucha suerte, ya entraste en la computadora de Windows que tenías como objetivo. Si no, tendrás que ser un poco más detallado. Podemos ser un poco más completos ejecutando el comando acccheck con algunos parámetros más, tales como:

acccheck -t [DIRECCION_IP] -u [USUARIO] -p [CONTRASEÑA]- -t: es una solicitud de host individual.

- DIRECCIÓN_IP: es la máquina de Windows objetivo.

- -u USUARIO: es el nombre de usuario que desea probar.

- -p CONTRASEÑA: es la contraseña que cree que funcionará.

A continuación, intento “admin” y “123456” en la misma máquina.

Si acccheck tiene éxito al iniciar sesión, crea un archivo llamado “cracked” en su directorio de trabajo al finalizar. Después de probar otras combinaciones de nombre de usuario y contraseña, vi este archivo:

4. Mejorando el ataque

Por supuesto, no eres adivino. Y si no es tu día de suerte habrá ir por la otra manera. Debido a que es un cracker de contraseñas, acccheck acepta diccionarios, así como también cualquier lista de nombres de usuario que pueda tener.

En Kali, podemos encontrar diccionarios para nombre de usuario y contraseña, aunque son relativamente grandes, veremos si tenemos éxito. A continuación se detalla las ubicaciones de estos archivos:

/usr/share/dirb/wordlists/big.txt (archivo diccionario) /usr/share/dirb/wordlists/others/names.txt (archivo de usuarios)

Y esta vez, debido a que tiene más de una contraseña y nombre de usuario para probar, la sintaxis es un poco diferente; necesitará una -U y -P mayúscula , que le indica a acccheck que busque las contraseñas y los nombres de usuario en los archivos. Todos juntos, este comando más largo es:

acccheck -t [DIRECCION_IP] -U /usr/share/dirb/wordlists/others/names.txt -P /usr/share/dirb/wordlists/big.txtPara reiterar, las letras mayúsculas son necesarias porque estamos llamando a los archivos esta vez, no solo las palabras . ¡Y no olvide usar su propia dirección IP de destino!

5. Ataques Extras

Además, acccheck puede usar más que la lista predeterminada de nombre de usuario y contraseña incluida en Kali; también podemos usar nuestro propio archivo de diccionario y nuestra propia lista de nombres de usuario.

Si el anterior diccionario no funcionó para ti, no te preocupes! a continuación te dejo un artículo para crear tu propio diccionario de ataque.

En cuánto tengas tu diccionario junto con una lista estándar de nombres de usuario de administrador de Windows como campo de contraseña puedes aplicar el mismo comando con las letras -U y -P en mayúsculas.

Esta vez mi comando es mucho más corto, y es así porque mis archivos se encuentran en el directorio actual de trabajo:

acccheck -t 192.168.1.14 -U usuarios.txt -P passwords.txtEspero que este artículo le sea útil, cualquier duda hágame saber en la sección de comentarios y por favor, comparta con los demás 😉