androidqf (Android Quick Forensics) es una herramienta portátil para simplificar la adquisición de datos forenses relevantes de los dispositivos Android. Es el sucesor de Snoopdroid, reescrito en Go y aprovechando los binarios oficiales de adb.

androidqf pretende ofrecer una utilidad multiplataforma sencilla y portátil para adquirir rápidamente datos de dispositivos Android. Su funcionalidad es similar a la de mvt-android. Sin embargo, a diferencia de MVT, androidqf está diseñado para ser ejecutado fácilmente por usuarios no expertos en tecnología también.

Construir

Los binarios ejecutables para Linux, Windows y Mac deberían estar disponibles en la última versión. En caso de que tengas problemas para ejecutar el binario, es posible que quieras construirlo por ti mismo.

Para construir androidqf necesitarás tener instalado Go 1.15+. También necesitarás instalar make. Cuando esté listo puedes clonar el repositorio y ejecutar cualquiera de los siguientes comandos, para la plataforma que elijas:

make linux

make darwin

make windowsEstos comandos generarán binarios en una carpeta build/.

Cómo Utilizarlo

Antes de lanzar androidqf necesitas tener el dispositivo Android de destino conectado a tu ordenador vía USB, y necesitarás haber habilitado la depuración USB. Por favor, consulta la documentación oficial sobre cómo hacer esto, pero también ten en cuenta que los teléfonos Android de diferentes fabricantes pueden requerir pasos de navegación diferentes a los predeterminados.

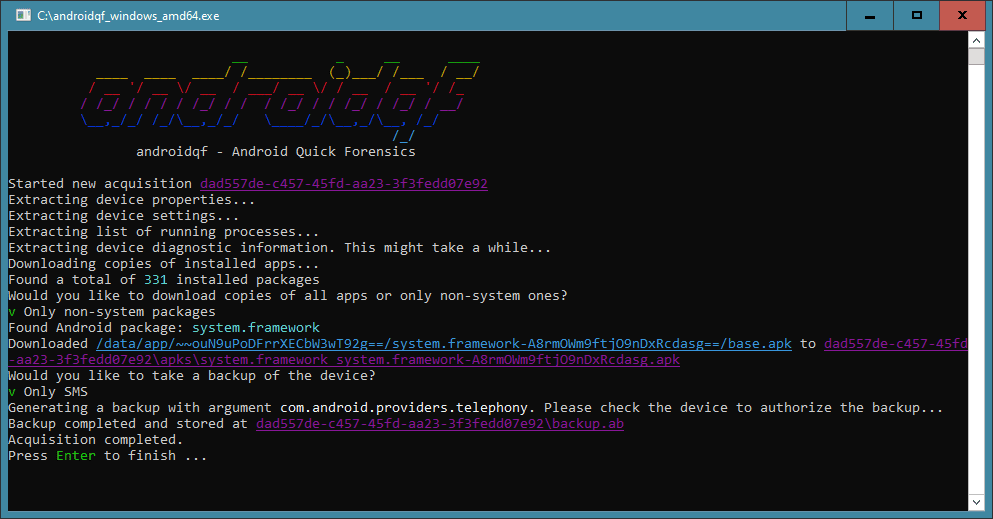

Una vez habilitada la depuración USB, puedes proceder a lanzar androidqf. Primero intentará conectarse al dispositivo a través del puente USB, lo que debería dar lugar a que el teléfono Android te pida que autorices manualmente las claves del host. Asegúrate de autorizarlas, idealmente de forma permanente para que el aviso no vuelva a aparecer.

Ahora androidqf debería ejecutarse y crear una carpeta de adquisición en la misma ruta en la que has colocado tu binario androidqf. En algún momento de la ejecución, androidqf te pedirá algunas opciones: estos avisos pausarán la adquisición hasta que proporciones una selección, así que presta atención.

Los siguientes datos pueden ser extraídos:

- Una lista de todos los paquetes instalados y los archivos de distribución relacionados.

- (Opcional) Copia de todos los APKs instalados o sólo de los que no están marcados como aplicaciones del sistema.

- La salida del comando shell

dumpsys, que proporciona información de diagnóstico sobre el dispositivo. - La salida del comando de shell

getprop, que proporciona información de construcción y parámetros de configuración. - Todas las configuraciones del sistema.

- La salida del comando shell

ps, que proporciona una lista de todos los procesos en ejecución. - (Opcional) Una copia de seguridad de los mensajes SMS y MMS.

- Cifrado y amenazas potenciales

Llevar las adquisiciones de androidqf en una unidad sin cifrar podría exponerte a ti mismo, y más aún a aquellos de los que adquiriste los datos, a un riesgo significativo. Por ejemplo, podrían pararte en una frontera problemática y confiscarte el disco androidqf. Los datos en bruto no sólo podrían exponer el propósito de tu viaje, sino que también es probable que contengan datos muy sensibles (por ejemplo, la lista de aplicaciones instaladas, o incluso los mensajes SMS).

Lo ideal sería tener la unidad totalmente encriptada, pero eso no siempre es posible. También podrías considerar colocar androidqf dentro de un contenedor VeraCrypt y llevar con él una copia de VeraCrypt para montarlo. Sin embargo, los contenedores de VeraCrypt suelen estar protegidos sólo por una contraseña, que podrías estar obligado a proporcionar.

Alternativamente, androidqf permite cifrar cada adquisición con una clave pública age proporcionada. Preferiblemente, esta clave pública pertenece a un par de claves para el que el usuario final no posee, o al menos lleva, la clave privada. De este modo, el usuario final no podría descifrar los datos adquiridos ni siquiera bajo coacción.

Si colocas un archivo llamado key.txt en la misma carpeta que el ejecutable de androidqf, éste intentará automáticamente comprimir y cifrar cada adquisición y eliminar las copias originales sin cifrar.

Una vez que hayas recuperado un archivo de adquisición encriptado, puedes desencriptarlo con age así:

$ age --decrypt -i ~/path/to/privatekey.txt -o <UUID>.zip <UUID>.zip.ageRecuerda que siempre es posible que al menos una parte de los datos no cifrados pueda recuperarse mediante técnicas forenses avanzadas, aunque el equipo de desarrollo está trabajando para mitigarlo.

Licencia

El propósito de androidqf es facilitar el análisis forense consensuado de los dispositivos de aquellos que podrían ser objeto de sofisticados ataques de spyware móvil, especialmente los miembros de la sociedad civil y las comunidades marginadas. No queremos que androidqf permita la violación de la privacidad de personas no consentidas. Por lo tanto, el objetivo de esta licencia es prohibir el uso de androidqf (y cualquier otro software con la misma licencia) con el propósito de realizar análisis forenses adversos.

Para lograr esto, androidqf se libera bajo la Licencia MVT 1.1, una adaptación de la Licencia Pública de Mozilla v2.0. Esta licencia modificada incluye una nueva cláusula 3.0, “Restricción de Uso Consensuado” que permite el uso del software licenciado (y cualquier “Obra Mayor” derivada del mismo) exclusivamente con el consentimiento explícito de la/s persona/s cuyos datos están siendo extraídos y/o analizados (“Propietario de los Datos“).

androidqf (este enlace se abre en una nueva ventana) por botherder (este enlace se abre en una nueva ventana)

androidqf (Android Quick Forensics) helps quickly gathering forensic evidence from Android devices, in order to identify potential traces of compromise.