GoScan es un cliente de escáner de red interactivo, que cuenta con autocompletado, que proporciona abstracción y automatización sobre nmap.

Aunque comenzó como un pequeño proyecto, GoScan ahora se puede usar para realizar descubrimientos de hosts, escaneo de puertos y la enumeración de servicios, no solo en situaciones en las que ser sigiloso no es una prioridad y el tiempo es limitado (piensa en CTFs, OSCP, exámenes, etc.), sino también (con algunos ajustes en su configuración) durante los compromisos profesionales.

1. Introducción a GoScan

GoScan también es especialmente adecuado para entornos inestables (piensa en una conectividad de red no confiable, etc.), dado que realiza escaneos y mantiene su estado en una base de datos SQLite.

Las exploraciones se ejecutan en segundo plano (separadas del subproceso principal), por lo que incluso si se pierde la conexión, los resultados se pueden cargar de forma asíncrona. Es decir, los datos se pueden importar a GoScan en diferentes etapas del proceso, sin la necesidad de reiniciar todo el proceso desde cero si algo sale mal.

Además, la fase Service Enumeration integra una colección de otras herramientas (por ejemplo, EyeWitness, Hydra, nikto, etc.), cada uno adaptado para dirigirse a un servicio específico.

2. Instalación de GoScan

- Binarios (recomendada):

Los binarios están disponibles en la página de lanzamiento.

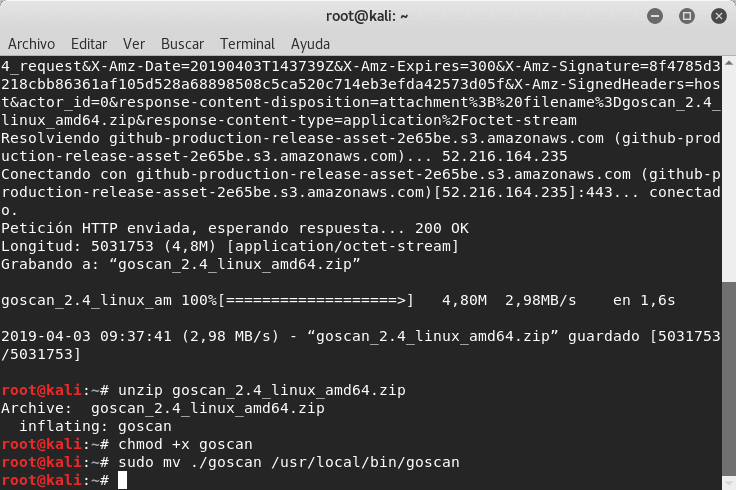

# Linux (64bit)

wget <enlace-última-versión>

unzip goscan_2.*_linux_amd64.zip

# Linux (32bit)

wget enlace-última-versión>

$ unzip goscan_2.*_linux_386.zip

# Después de eso, coloca el ejecutable en tu PATH (RUTA)

chmod +x goscan

sudo mv ./goscan /usr/local/bin/goscan

- Construir desde la fuente:

git clone https://github.com/marco-lancini/goscan.git

cd goscan/goscan/

make setup

make buildPara crear un binario multiplataforma, usa el comando cross a través de make:

make cross- Docker:

git clone https://github.com/marco-lancini/goscan.git

cd goscan/

docker-compose up --build3. Uso de GoScan

GoScan admite todos los pasos principales de la enumeración de redes:

./goscan

| Pasos | Comandos |

|---|---|

| 1. Objetivos de carga |

|

| 2. Descubrimiento de host |

|

| 3. Escaneo de puertos |

|

| 4. Enumeración del servicio |

|

| 5. Exploraciones especiales |

|

| Utilidades |

|

- TE VA A INTERESAR: Alternativas a Nmap: Escaneo de red simple a avanzado

Las opciones GoScan son bastantes. Cuéntame qué te parece esta increíble herramienta, ¿ya la utilizaste anteriormente?…¡No olvides compartir este artículo! :’)