Inicialmente, el penetration tester necesita adquirir o recopilar toda la información relevante posible sobre el dominio principal que utiliza una organización en particular. Cuando se completa la recopilación de información, el tester puede ver los subdominios que usa la organización.

Podría existir la posibilidad de que no se estén utilizando todos los nombres de subdominios que existen bajo el dominio principal. El penetration tester debe intentar adivinar los nombres de subdominios relevantes para la organización.

1. Subdominios con ejemplos

Una compañía llamada ejemplo.com, por ejemplo, podría tener los siguientes subdominios fáciles de adivinar:

cpanel.ejemplo.com

data.ejemplo.com

backup.ejemplo.com

vhost.ejemplo.com

blog.ejemplo.com

api.ejemplo.com

webmail.ejemplo.com

mail.ejemplo.comLa mayoría de los webmasters ponen todo su empeño en asegurar su dominio principal, a menudo ignorando sus subdominios. ¿Qué sucede si un atacante logra hackear un subdominio y lo usa para comprometer el dominio principal?

Dependiendo del alcance del pentest, es posible que también debas probar subdominios para detectar vulnerabilidades.

Una forma muy común de buscar subdominios es mediante el uso de un simple dork de Google. Aunque no podrás encontrar todos los subdominios con este método, puedes encontrar algunos importantes.

site:https://ejemplo.com -inurl:www

site:https://esgeeks.com -inurl:wwwEsta consulta le indica al motor de búsqueda que devuelva resultados sin www, que normalmente son subdominios.

Uno de los papeles principales de las pruebas de penetración es el reconocimiento. Cuanto más información (gather information) reúnes, más ganas.

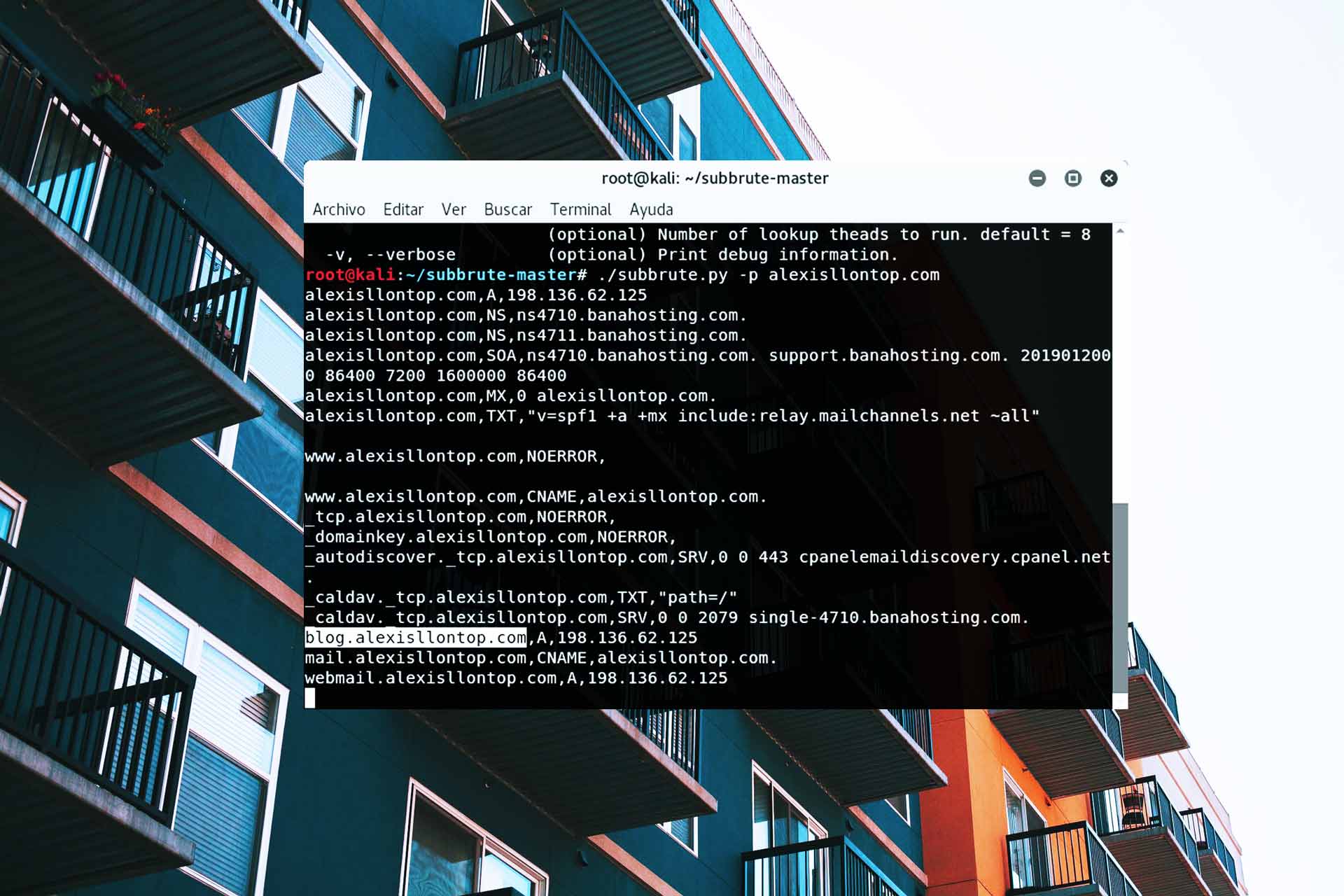

A continuación se muestra la lista de algunas herramientas/scripts de código abierto y escáneres en línea a través de los cuales puedes enumerar fácilmente todos los subdominios contra cualquier objetivo.

2. Herramientas de código abierto para subdominios

| NÚMERO | HERRAMIENTA | AUTOR |

|---|---|---|

| 1. | AltDNS – https://github.com/infosec-au/altdns | Shubham Shah |

| 2. | Amass – https://github.com/OWASP/Amass | Jeff Foley |

| 3. | Anubis – https://github.com/jonluca/Anubis | JonLuca DeCaro |

| 4. | Aquatone – https://github.com/michenriksen/aquatone | Michael Henriksen |

| 5. | Bluto – https://github.com/darryllane/Bluto | Darryl Lane |

| 6. | Censys subdomain finder – https://github.com/christophetd/censys-subdomain-finder | Christophe Tafani-Dereeper |

| 7. | Cleveridge Subdomain Scanner – https://github.com/Cleveridge/cleveridge-subdomain-scanner | Erwin De Laat |

| 8. | CT Exposer – https://github.com/chris408/ct-exposer | Christopher B. |

| 9. | Dnscan – https://github.com/rbsec/dnscan | Dionach |

| 10. | Dnsenum – https://github.com/fwaeytens/dnsenum | Filip Waeytens |

| 11. | Dnsrecon – https://github.com/darkoperator/dnsrecon | Carlos Perez |

| 12. | Domain Analyzer – https://github.com/eldraco/domain_analyzer | Sebastian Garcia |

| 13. | DomainRecon – https://github.com/realsanjay/DomainRecon | Sanjay |

| 14. | Fierce.pl Domain Scanner – https://github.com/davidpepper/fierce-domain-scanner | Robert Hansen |

| 15. | Fierce – https://github.com/mschwager/fierce | Mike Schwager |

| 16. | Gobuster – https://github.com/OJ/gobuster | OJ Reeves |

| 17. | Knock Subdomain Scan – https://github.com/guelfoweb/knock | Gianni Amato |

| 18. | MassDNS – https://github.com/blechschmidt/massdns | B. Blechschmidt |

| 19. | SubBrute – https://github.com/TheRook/subbrute | TheRook |

| 20. | SubFinder – https://github.com/subfinder/subfinder | Michael Skelton |

| 21. | Sublist3r – https://github.com/aboul3la/Sublist3r | Ahmed Aboul-Ela |

| 22. | Subquest – https://github.com/skepticfx/subquest | Nafeez |

| 23. | SubScraper – https://github.com/m8r0wn/subscraper | Mike |

| 24. | XRAY – https://github.com/evilsocket/xray | Simone |

| 25. | DNS Brute – https://nmap.org/nsedoc/scripts/dns-brute.html | Cirrus |

| 26. | DMitry – https://github.com/jaygreig86/dmitry/ | J Greig |

| 27. | Assets-from-spf – https://github.com/0xbharath/assets-from-spf | Bharath |

| 28. | Bi-directional Link Extractor – https://github.com/sensepost/BiLE-suite | SensePost |

| 29. | Art of subdomain enumeration – https://github.com/appsecco/the-art-of-subdomain-enumeration | Appsecco |

| 30. | CTFR – https://github.com/UnaPibaGeek/ctfr | Sheila A. Berta |

| 31. | Domains from CSP – https://github.com/0xbharath/domains-from-csp | Bharath |

| 32. | Dnssearch – https://github.com/evilsocket/dnssearch | Simone |

| 33. | Domained – https://github.com/cak/domained | Caleb |

| 34. | nsec3map – https://github.com/anonion0/nsec3map | — |

| 35. | Second Order – https://github.com/mhmdiaa/second-order | Mohammed Diaa |

| 36. | theHarvester – https://github.com/laramies/theHarvester | Christian Martorella |

| 37. | Vhost Brute – https://github.com/gwen001/vhost-brute | Gwendal Le Coguic |

| 38. | Virtual host scanner – https://github.com/gwen001/vhost-brute | Jobert Abma |

| 39. | Subdomain Bruteforce – https://github.com/visualbasic6/subdomain-bruteforce | Justin |

3. Escáneres de subdominio en línea

| NÚMERO | HERRAMIENTA | SITIO WEB |

|---|---|---|

| 1. | Certificate Search | crt.sh |

| 2. | DNS Dumpster | dnsdumpster.com |

| 3. | Certificate Transparency Search Tool | entrust.com |

| 4. | Find subdomains online | findsubdomains.com |

| 5. | Robtex | robtex.com |

| 6. | Security Trails | securitytrails.com |

| 7. | VirusTotal | virustotal.com |

| 8. | Cert DB | certdb.com |

| 9. | Certificate Transparency Monitoring | facebook.com |

| 10. | Certificate transparency | google.com |

- TE VA A INTERSAR: Sublist3r: Herramienta para enumerar Subdominios

¿Y para ti, cuál es la herramienta preferida para enumerar subdominios? ¿sobre qué herramientas quisieras que publicara un tutorial? Déjame tus impresiones en los comentarios y no olvides compartir este artículo :’)