Impulse es un kit de herramientas moderno de denegación de servicio (Denial-of-service, DoS) disponible para Windows, Linux/Termux.

Advertencia: EsGeeks no ofrece ninguna garantía con este programa y no será responsable de ningún daño directo o indirecto causado por el uso de esta herramienta. EsGeeks está construido para fines educativos. Úsalo bajo tu propio riesgo.

Métodos que soporta el toolkit Impulse:

| Método | Objetivo | Descripción |

|---|---|---|

| SMS | + TELÉFONO | INUNDACIÓN SMS Y LLAMADA |

| NTP | IP: PUERTO | La amplificación NTP es un tipo de ataque de denegación de servicio distribuido (DDoS) en el que el atacante explota los servidores de protocolo de tiempo de red (NTP) de acceso público para abrumar al tráfico objetivo con el Protocolo de datagramas de usuario (UDP). |

| SYN | IP: PUERTO | Una inundación SYN (ataque medio abierto) es un tipo de ataque de denegación de servicio (DDoS) que tiene como objetivo hacer que un servidor no esté disponible para el tráfico legítimo al consumir todos los recursos del servidor disponibles. |

| TCP | IP: PUERTO | ¿Qué es un ataque de inundación SYN? TCP SYN flood (también conocido como SYN flood) es un tipo de ataque de denegación de servicio distribuido (DDoS) que explota parte del protocolo de enlace de tres vías TCP normal para consumir recursos en el servidor de destino y dejarlo sin respuesta. |

| UDP | IP: PUERTO | Una inundación UDP es un tipo de ataque de denegación de servicio en el que una gran cantidad de paquetes de Protocolo de datagramas de usuario (UDP) se envían a un servidor de destino con el objetivo de abrumar la capacidad de ese dispositivo para procesar y responder. El cortafuegos que protege el servidor de destino también puede agotarse como resultado de una inundación UDP, lo que resulta en una denegación de servicio al tráfico legítimo. |

| POD (Ping of Death) | IP | Ping of Death (también conocido como PoD) es un tipo de ataque de denegación de servicio (DoS) en el que un atacante intenta bloquear, desestabilizar o congelar la computadora o servicio objetivo mediante el envío de paquetes malformados o de gran tamaño con un simple comando ping. |

| HTTP | URL | HTTP Flood es un tipo de ataque de denegación de servicio distribuido (DDoS) en el que el atacante manipula las solicitudes no deseadas HTTP y POST para atacar un servidor web o una aplicación. Estos ataques a menudo usan computadoras interconectadas que han sido tomadas con la ayuda de malware como Trojan Horses. |

| Slowloris | IP: PUERTO | Slowloris es un programa de ataque de denegación de servicio que permite a un atacante abrumar a un servidor objetivo abriendo y manteniendo muchas conexiones HTTP simultáneas entre el atacante y el objetivo. |

| Memcached | IP: PUERTO | Un ataque de denegación de servicio distribuido memcached (DDoS) es un tipo de ataque cibernético en el que un atacante intenta sobrecargar a una víctima objetivo con tráfico de Internet. El atacante falsifica las solicitudes a un servidor UDP memcached * vulnerable, que luego inunda a una víctima objetivo con tráfico de Internet, lo que puede abrumar los recursos de la víctima. Si bien la infraestructura de Internet del objetivo está sobrecargada, las nuevas solicitudes no se pueden procesar y el tráfico regular no puede acceder al recurso de Internet, lo que resulta en la denegación de servicio. |

¿Qué es un ataque de denegación de servicio (DoS)?

Un ataque de denegación de servicio (DoS) es un ataque destinado a apagar una máquina o red, haciéndola inaccesible para sus usuarios previstos. Los ataques DoS logran esto inundando el objetivo con tráfico o enviándole información que desencadena un bloqueo. En ambos casos, el ataque DoS priva a los usuarios legítimos (es decir, empleados, miembros o titulares de cuentas) del servicio o recurso que esperaban.

Las víctimas de ataques DoS a menudo se dirigen a servidores web de organizaciones de alto perfil, tales como empresas bancarias, comerciales y de medios, u organizaciones gubernamentales y comerciales. Aunque los ataques DoS generalmente no resultan en el robo o la pérdida de información significativa u otros activos, pueden costarle a la víctima una gran cantidad de tiempo y dinero para manejar.

Hay dos métodos generales de ataques DoS: servicios de inundación (flooding) o servicios de bloqueo (crashing). Los ataques de inundación se producen cuando el sistema recibe demasiado tráfico para que el servidor se almacene en el búfer, lo que hace que se desaceleren y finalmente se detengan.

Un tipo adicional de ataque DoS es el ataque de denegación de servicio distribuido (DDoS). Un ataque DDoS ocurre cuando múltiples sistemas organizan un ataque DoS sincronizado a un solo objetivo.

Instalar Impulse

Tanto para Windows y para Linux, asegúrate de tener instalado Python 3.

Se puede obtener Impulse para Windows a través de los siguientes comandos:

- Descargar Python 3.6 desde aquí

- Descargar Impulse

pip3 install -r requirements.txt

python3 impulse.py --helpEn caso utilices Termux o Linux, ejecuta los siguientes comandos:

sudo apt update

sudo apt install python3 python3-pip git -y

git clone https://github.com/LimerBoy/Impulse

cd Impulse/

pip install -r requirements.txtLos parámetros disponibles para Impulse puedes obtenerlo con este comando:

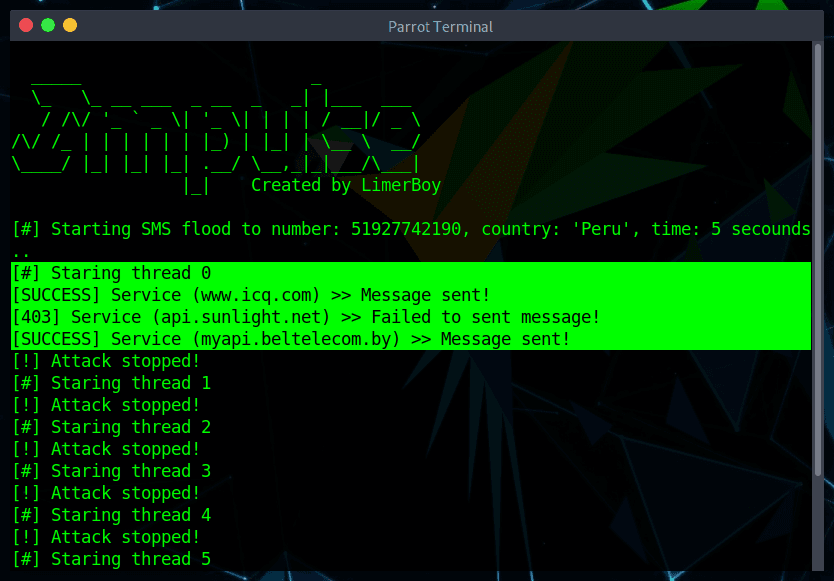

python3 impulse.py --helpComo ejemplo práctico utilizaré la inundación de llamada y SMS (SMS & Call flood) con mi dispositivo celular. Para ello, se ejecuta los siguientes comandos:

python impulse.py --method SMS --target +XXXXXXXXXXXX --time 20 --threads 2Donde, +XXXXXXXXXXXX es el número de celular que incluye el prefijo de país, 20 es el número de tiempo y 2 es el número de hilos.

A continuación, te muestro lo que aparece en mi smartphone después de ejecutar el ataque:

Si estás interesado en hackear puedes aprenderlo y trabajar como hacker ético. Un hacker ético hackea otros PC, laptops o teléfono Android por una buena razón. Las grandes empresas y organizaciones designan hackers por su seguridad. Sigue el camino del hacking ético y no intentes entrar en la vida privada de nadie, ya que podrías terminar siendo procesado o encarcelado.

Contenido relacionado:

- MailDiya: Remitente Anónimo y Bomber Email

- TBomb: Bombardeo de mensajes y llamadas

- +100 Sitios web que te enseñan cómo hackear legalmente

¿Te ha gustado este artículo? Sigue este blog en su fanpage de Facebook, TELEGRAM, Discord, Twitter, Instagram y/o YouTube para que no te pierdas del mejor contenido informático y hacking!