Pentest-Collaboration-Framework es un kit de herramientas de código abierto, multiplataforma y portátil para automatizar los procesos de rutina cuando se llevan a cabo varios trabajos para el pentesting.

Características

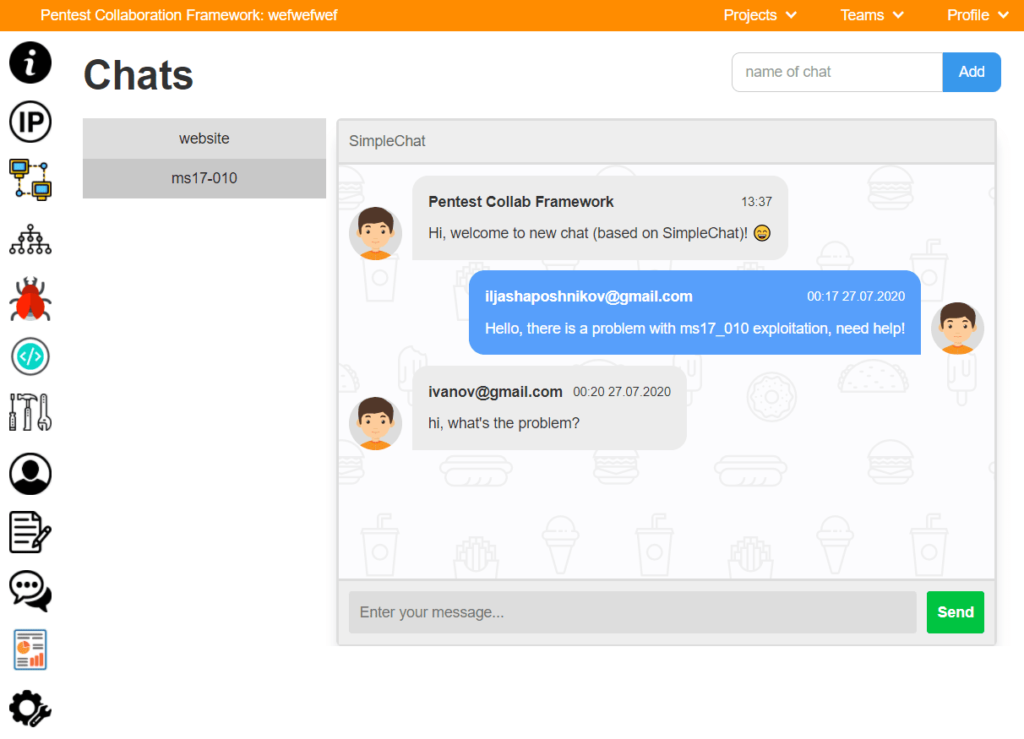

- ¡Puedes crear proyectos privados o de equipo!

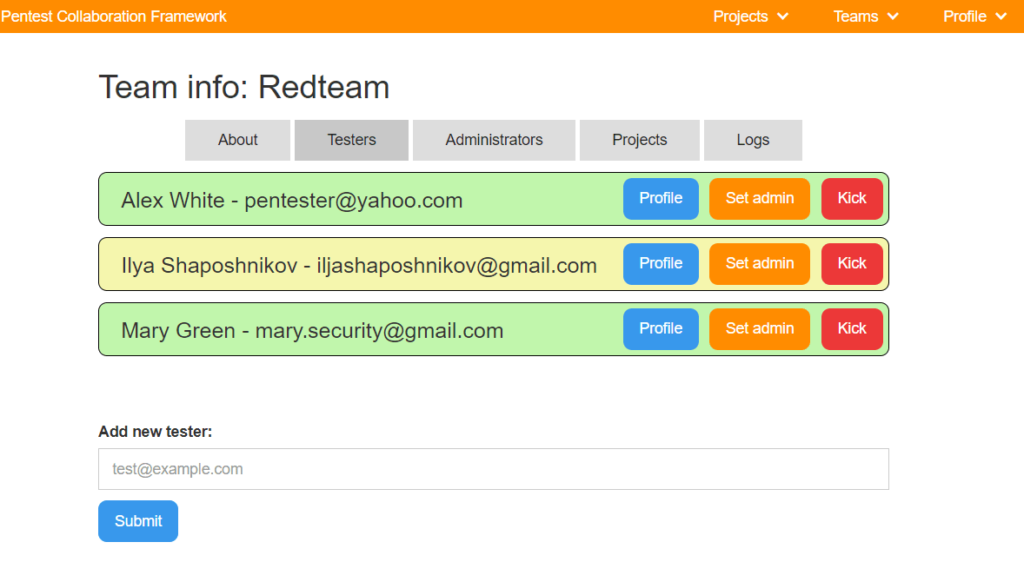

- Moderación del equipo.

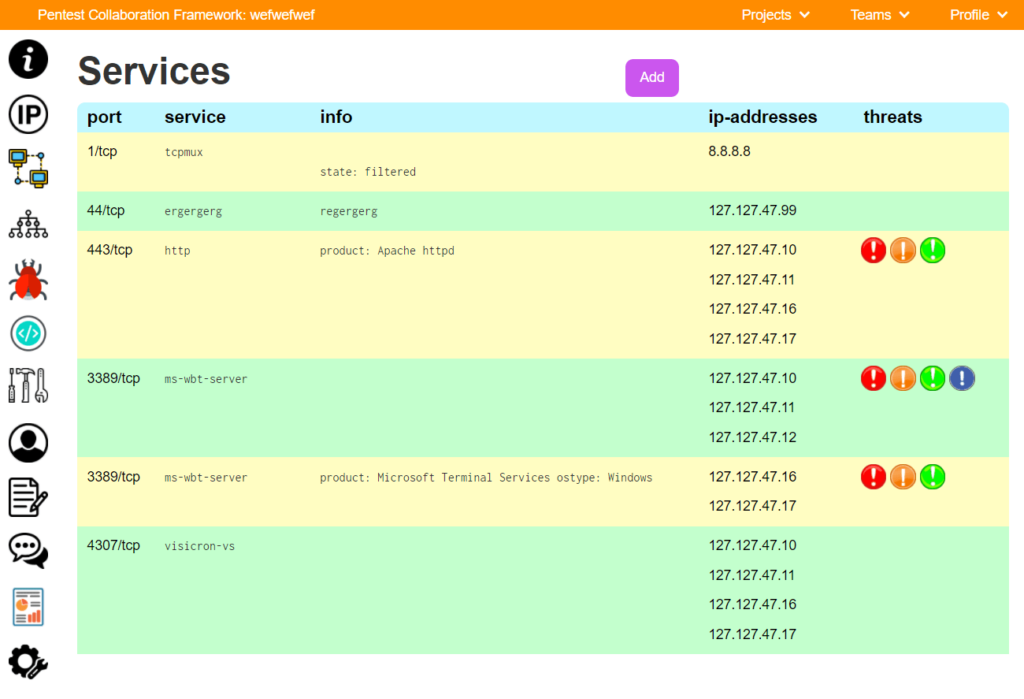

- Soporte de integración de múltiples herramientas! ¡Como Nmap/Masscan, Nikto, Nessus y Acunetix!

- Diseño super-amigable.

- Multiplataforma, opensource y gratuita.

- Soporte para el despliegue de la nube.

PCF vs. Análogos

| Nombre | PCF | Lair | Dradis | Faraday | AttackForge | PenTest.WS |

|---|---|---|---|---|---|---|

| Portable | ✅ | ❌ | ❌ | ❌ | ❌ | ✅💲 |

| Plataforma cruzada | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ |

| Gratis | ✅ | ✅ | ❌✅ | ❌✅ | ❌✅ | ❌✅ |

| ¡NO depreciado! | ✅ | ❌ | ✅ | ✅ | ✅ | ✅ |

| Exportación de datos | ✅ | ❌✅ | ✅ | ✅ | ✅ | ❌✅ |

| Chat | ✅ | ❌ | ❌ | ❌ | ✅ | ❌ |

| Hecho para especialistas en seguridad, no para gerentes | ✅ | ✅ | ✅ | ✅ | ❌ | ✅ |

| Generación de informes | ✅ | ❌ | ✅ | ✅ | ✅ | ✅ |

| API | ✅ | ❌✅ | ✅ | ✅ | ✅ | ✅ |

Herramientas de apoyo

| Nombre de la herramienta | Tipo de integración | Descripción |

|---|---|---|

| Nmap | Importada | Importar resultados XML (ip, port, service type, service version, hostnames, os). Plugins soportados: vulners |

| Nessus | Importada | Importar los resultados de .nessus (ip, puerto, tipo de servicio, problemas de seguridad, os) |

| Masscan | Importada | Importar resultados XML (ip, port) |

| Nikto | Importada | Importar resultados XML, CSV, JSON (issue, ip, port) |

| Acunetix | Importada | Importar resultados XML (ip, port, issue) |

| Checkmarx SAST | Importada | Importar los resultados XML/CSV (información de código, issue) |

| Dependency-check | Importada | Importar el resultado XML (issues de código) |

| BurpSuite | Importada/Extensión | Extensión para el envío rápido de issue desde burpsuite. |

| ipwhois | Scan | Escanea los hosts/redes y guarda los datos de whois |

| shodan | Scan | Escanea los hosts y guarda la información (ip, puerto, servicio). |

| HTTP-Sniffer | Adicional | Crear múltiples http-sniffers para cualquier proyecto. |

Guía de instalación rápida

Windows / Linux / MacOS

- Descarga el proyecto:

git clone https://gitlab.com/invuls/pentest-projects/pcf/- Ir a la carpeta:

cd pcf- Instalar dependenciass (para sistemas basados en unix):

pip3 install -r requirements_unix.txt- o para Windows:

pip.exe install -r requirements_windows.txt- Ejecuta el script de iniciación:

python3 new_initiation.py- Edita la configuración:

nano configuration/settings.ini- Ejecutar

python3 app.pyHeroku

Despliega desde el repositorio de github: Clic aquí.

Docker

Construye por ti mismo

- Clona el repositorio:

git clone https://gitlab.com/invuls/pentest-projects/pcf- Ve a la carpeta:

cd pcf- Ejecuta Docker-Compose:

docker-compose up- E ir a la URL:

http://127.0.0.1:5000/Uso

Puerto predeterminado (comprobar la configuración): 5000

- IP por defecto (si se ejecuta en el localhost): 127.0.0.1

- Regístrate en http(s)://<ip>:<port>/register

- Inicia sesión en http(s)://<ip>:<port>/login

- Crear el equipo (si es necesario) en http(s)://<ip>:<port>/create_team

- Crear proyecto en http(s)://<ip>:<port>/new_project

¡Disfruta tu proceso de hacking!

Información de la API aquí.

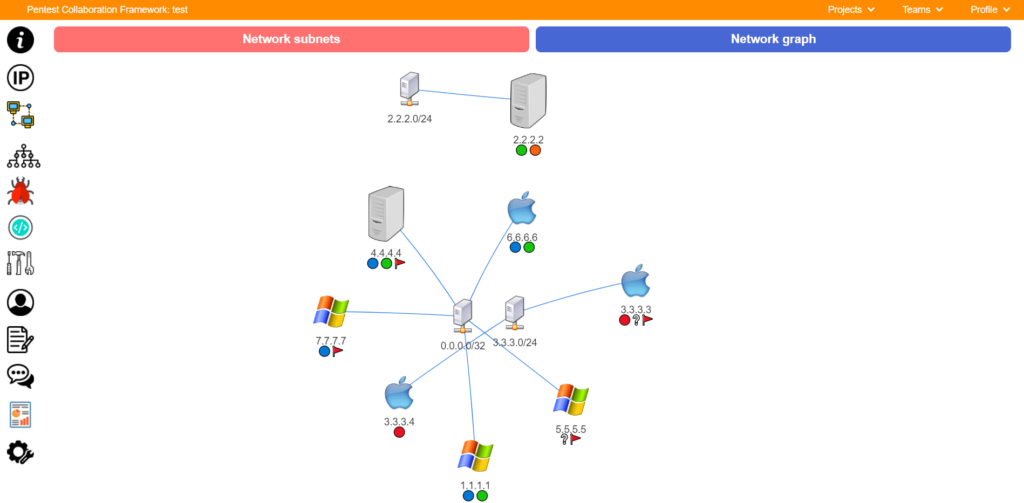

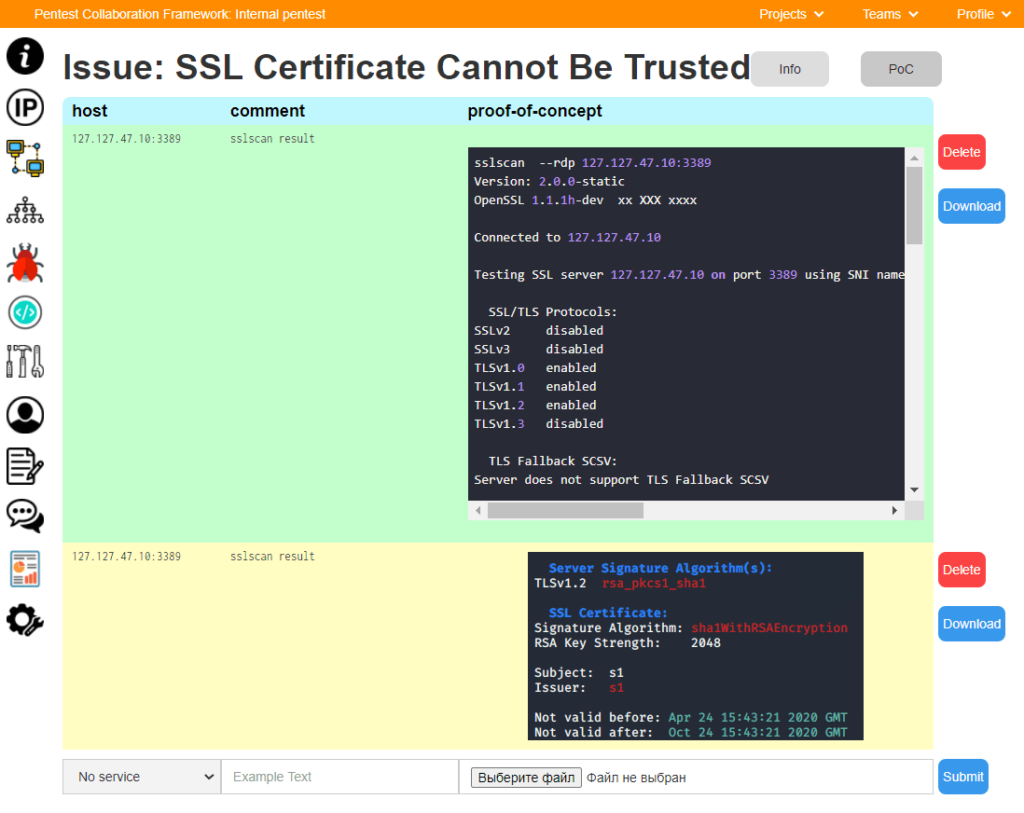

Galería

ADVERTENCIA

Configuración por defecto

Este programa, por defecto, utiliza el puerto 5000 y permite a todos registrarse y utilizarlo, por lo que es necesario establecer las reglas correctas del firewall y de la red.

Lógica de iniciación

¡Cuidado con el nuevo script de iniciación! Hace algunos cambios importantes con el sistema de archivos:

- Renombra la base de datos /configuración/base de datos.sqlite3

- Regenera los certificados SSL

- Regenera la clave de la sesión.

- Crea una nueva base de datos vacía /configuration/database.sqlite3

- Crea la carpeta /tmp_storage/

Si tienes sugerencias de funciones o errores, deja un issue en GitLab.