Searchsploit es una herramienta de búsqueda de línea de comandos para Exploit-DB que te permite llevar contigo una copia de Exploit DataBase (la base de datos más extensa de exploits), muy útil cuando no tienes acceso a Internet.

En este artículo vamos a discutir Searchsploit en detalle: Comandos y usos con ejemplos.

Si estás utilizando la versión estándar de Kali Linux, el paquete “exploitdb” ya está incluido de forma predeterminada. Sin embargo, si estás utilizando la variante Kali Light o tu propia ISO personalizada, puedes instalar el paquete manualmente de la siguiente manera:

apt update && apt -y install exploitdb1. Búsqueda de título

El uso de la opción -t habilita el parámetro “título” para buscar un exploit con un título específico. Porque por defecto, searchsploit intentará tanto el título del exploit como la ruta. La búsqueda de un exploit con un título específico da resultados rápidos y ordenados.

searchsploit -t javaEl comando anterior buscará un exploit relacionado con la plataforma java y mostrará todos los exploits disponibles en la base de datos exploit-db.

2. Búsqueda avanzada de títulos

Incluso puede usar la opción -t, para obtener un resultado más preciso al encontrar la vulnerabilidad de cualquier plataforma en particular. Por ejemplo, si deseas descubrir el exploit de Java para la plataforma de Windows, puedes considerar el siguiente comando.

searchsploit –t java windowsAhora puedes comparar el resultado de la salida actual con el resultado anterior.

3. Copiar al portapapeles

Al usar la opción -p,se muestra la ruta completa de un exploit. Esta opción proporciona más información relacionada con el exploit, así como también copia la ruta completa del exploit al portapapeles, todo lo que se necesitas es presionar las teclas Ctrl + v para pegar.

searchsploit 39166

searchsploit -p 39166En la siguiente imagen, hemos mostrado que el resultado predeterminado varía cuando usamos la opción -p. Por cierto, 39166 es el EDB-ID del título ‘Linux Kernel‘.

4. Copiar al directorio

La opción -m copia un exploit en el directorio de trabajo actual. Esta opción proporciona la misma información que la anterior relacionada con el exploit, pero también copia la vulnerabilidad en tu directorio actual de trabajo.

searchsploit 39166

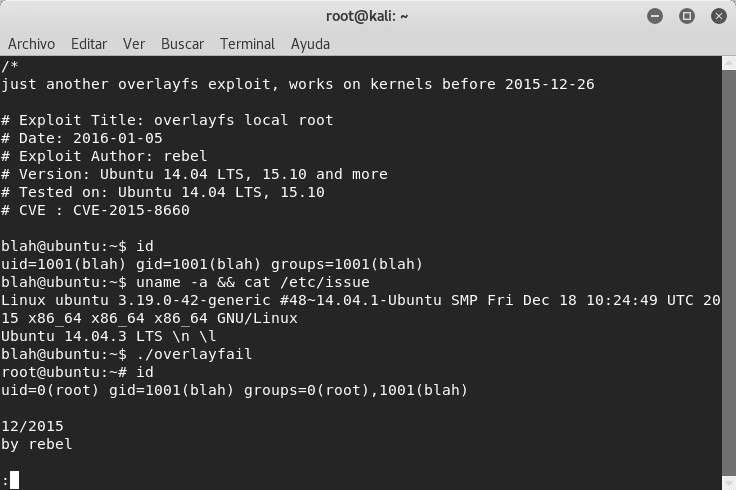

searchsploit -m 391665. Examinar un Exploit

Con la opción --examine, se puede leer la funcionalidad de ese exploit con la ayuda de $PAGER.

searchsploit 39166 --examine

searchsploit -x 39166El comando anterior abrirá el archivo de texto del exploit para revisar su funcionalidad, código y otra información.

6. Examinar un resultado de Nmap

Como todos sabemos, Nmap tiene una característica muy notable que te permite guardar el resultado de salida en formato .xml y podemos identificar cada vulnerabilidad asociada con el archivo xml de nmap.

- Lectura recomendada: Cómo usar Nmap: Tutorial para principiantes

nmap -sV [IP] -oX resultado.xmlCon la ayuda del comando anterior, hemos guardado el resultado del escaneo de nmap en un archivo XML, para que podamos buscar el exploit relacionado con los puertos/servicios escaneados.

Usando la opción -x podemos examinar y con la opción -nmap comprobar todos los resultados en la salida XML de Nmap para averiguar el exploit relacionado con ello.

searchsploit -x --nmap resultado.xmlAquí se puede observar que está utilizando el modo detallado para examinar el archivo xml y ha mostrado todas las posibles vulnerabilidades de los servicios en ejecución:

7. Exploit-DB en línea

Con la opción -w, se muestra la URL de Exploit-DB.com en lugar de la ruta local. En dicho sitio web obtendrás información más detallada, como CVE-ID, archivos de configuración, etiquetas y asignaciones de vulnerabilidad que no se incluyen en searchsploit.

searchsploit ubuntu 14.04 -wEl comando anterior mostrará todos los enlaces disponibles del sitio web de Exploit DB para el exploit relacionado con Ubuntu 14.04.

8. Excluir resultados no deseados

Al usar la opción --exclude, se habilita el parámetro de exclusión para eliminar los resultados no deseados dentro de la lista de exploits. También puedes eliminar varios términos separando los términos con un “|” (pipe). Esto se puede considerar en lo siguiente:

searchsploit ubuntu 14.10 -w

searchsploit ubuntu 14.10 -w --exclude="Linux Kernel"En la siguiente imagen, apreciamos que el resultado predeterminado varía cuando usamos la opción--exclude. Incluso puedes eliminar más términos con la ayuda de “|” (pipe).

Además, podemos usar el comando universal Grep para filtrar resultados en base a un término. Para un ejemplo podrías considerar lo siguiente:

searchploit ubuntu14.04

searchploit ubuntu 14.04 | grep "Buffer Overflow"9. Distinguir mayúsculas y minúsculas

Al usar la opción –c, se puede realice una búsqueda que distingue entre mayúsculas y minúsculas. Esto permite descubrir la vulnerabilidad relacionada con la mención de caracteres específicos en el comando, de manera predeterminada hace una búsqueda inSEnsITiVe.

Puedes considerar el siguiente ejemplo:

searchsploit xss

searchsploit --c XSSComo se puede observar por defecto, muestra todos los exploits disponibles relacionados con xss/XSS, pero en el siguiente comando solo muestra el resultado para XSS.

Espero que este pequeño tutorial te haya sido útil, y que puedas compartir este artículo en tus redes sociales. Saludos :’)