XSS-LOADER es una herramienta para ataques Cross-site scripting (XSS). Generador de Payload XSS, Escáner XSS y Buscador Dork XSS.

Cross-Site Scripting (XSS) es una vulnerabilidad en las aplicaciones web y también el nombre de un ataque del lado del cliente en el que el atacante inyecta y ejecuta un script malicioso en una página web legítima. Los navegadores pueden mostrar HTML y ejecutar JavaScript. Si la aplicación no escapa caracteres especiales en la entrada/salida y refleja la entrada del usuario tal como está en el navegador, un adversario puede lanzar un ataque Cross-Site Scripting (XSS) con éxito.

Puede encontrar más información sobre esta vulnerabilidad en la página Cross-Site Scripting de OWASP.

1. Sobre XSS-LOADER TOOLS

La autora lo describe como “Herramientas todo en uno para XSS PAYLOAD GENERATOR -XSS SCANNER-XSS DORK FINDER” y tiene las siguientes características:

- Esta herramienta crea carga útil (payload) para usar en Inyección XSS

- Selecciona etiquetas de payload predeterminadas del parámetro o escribir tu propio payload

- Realiza Inyección XSS con el parámetro XSS Scanner

- Encuentra URL de sitios vulnerables con el parámetro XSS Dork Finder

2. Instalar XSS-LOADER

Esta herramienta hace uso de Python versión 3 y también funciona en Windows. Suponiendo que utilizas Linux, ejecuta los siguientes comandos:

git clone https://github.com/capture0x/XSS-LOADER/

cd XSS-LOADER

pip3 install -r requirements.txt

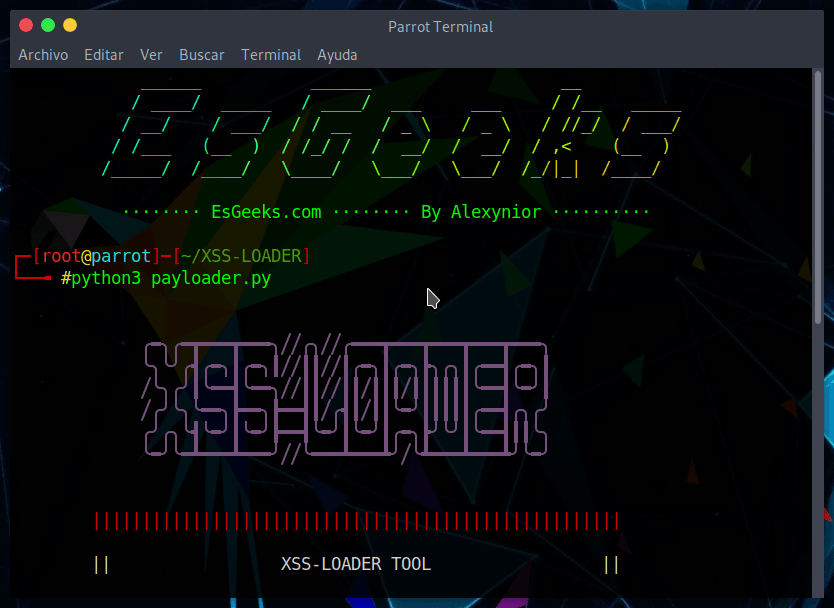

Para lanzar la ejecución del programa, escribe:

python3 payloader.py

3. Usar XSS-LOADER

Veamos un ejemplo rápido y claro, de modo que aunque nunca hayas leído sobre este tipo de ataque puedes tener la curiosidad de intentarlo y tener éxito.

Después de lanzar el programa, aparecerá una lista de opciones del menú XSS-LOADER TOOLS. Elegiré la opción 1.

- Basic Payload

- Div Payload

- Img Payload

- Body Payload

- Svg Payload

- Enter Your Payload

- XSS Scanner

- XSS Dork Finder

Luego, elegiré la opción 4 (HTML ENTITY ENCODE) en el nuevo menú. Esto para realziar una payload con la etiqueta script.

Para demostrarte esta prueba de concepto, utilizaré xss-game.appspot.com para probar esta vulnerabilidad. La misión aquí es colocar la etiqueta que hemos generado (script…) dentro del buscador del sitio web y presionar el botón Search.

Realicé una pequeña modificación en cuanto al mensaje. En lugar de (1) coloqué “Esgeeks” y el resultado es el siguiente: ¡Misión cumplida!

Ahora es tu turno. Puedes intentar con más opciones dentro de la herramienta. Por ejemplo, podemos usar XSS Scanner para comprobar si un determinado sitio web o URL es vulnerable a un ataque XSS:

Coloqué xss-game.appspot.com como ejemplo de búsqueda y se encontró una vulnerabilidad. El resultado es el siguiente:

Contenido relacionado:

- Cr3dOv3r: Ataque de reutilización de credenciales

- Typosquatting: Explicación y Esquema de Ataque Phishing

- uDork: Herramienta para Google Hacking

Si te gusta el contenido y deseas apoyar a la mejora del sitio web, considera hacer una contribución ¡haciendo clic aquí por favor!. ¡NO ES OBLIGATORIO, GRACIAS! :’)

¿Te ha gustado este artículo? Sigue este blog en su fanpage de Facebook, TELEGRAM, Discord, Twitter, Instagram y/o YouTube para que no te pierdas del mejor contenido informático y hacking!