En este artículo, ejecutaremos un conjunto de comandos CLI que ayudan a un investigador forense a recopilar datos volátiles del sistema tanto como sea posible. Los comandos que usamos en esta publicación no son la lista completa de comandos, pero estos se usan más comúnmente una vez.

Según el estilo del investigador forense, crea una carpeta en el nombre de escritorio “caso” y dentro crea otra subcarpeta llamada “caso01” y luego usa un documento vacío “volátiles.txt” para guardar el resultado que se extraerá.

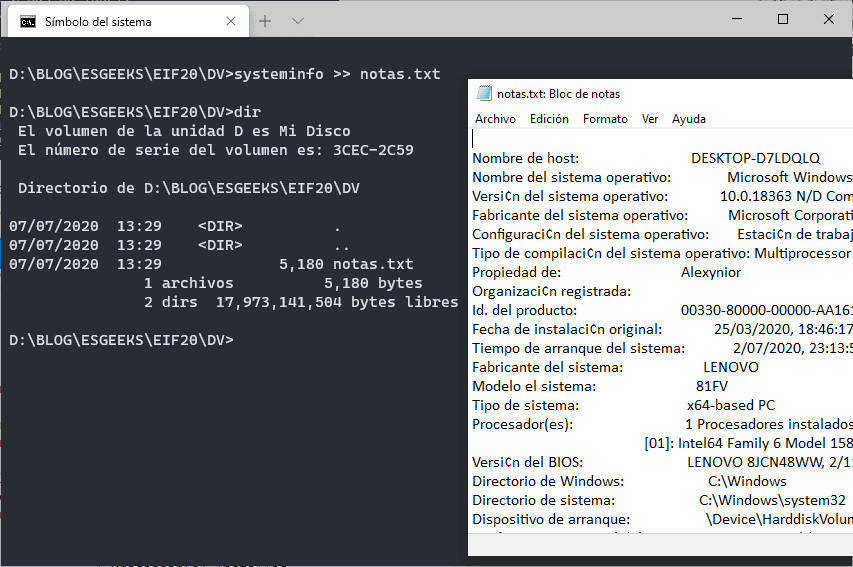

Todas las salidas del informe las guardaré dentro de /EIF20/DV/notas.txt, que ayudará a crear un informe de investigación.

Table de Contenido

- ¿Qué son los datos volátiles?

- Información del Sistema

- Conexiones de Red Disponibles Actualmente

- Configuración de Routing

- Fecha y Hora

- Variables del Sistema

- Lista de Tareas

- Lista de Tareas con Módulos

- Lista de Tareas con Servicios

- Información de Estación de Trabajo

- Dirección MAC en Caché del Sistema ARP

- Detalles del Usuario del Sistema

- Configuración del DNS

- Sistema de Recursos Compartidos de Red

- Configuración de la Red

- Conexiones de Red Disponibles Actualmente

- Configuración de Routing

- Fecha y Hora

- Variables del Sistema

- Lista de Tareas

- Lista de Tareas con Módulos

- Lista de Tareas con Servicios

- Información de Estación de Trabajo

- Dirección MAC en Caché del Sistema ARP

- Detalles del Usuario del Sistema

- Configuración del DNS

- Sistema de Recursos Compartidos de Red

- Configuración de la Red

¿Qué son los datos volátiles?

Hay dos tipos de datos recopilados en informática forense: Datos persistentes y Datos volátiles. Los datos persistentes son aquellos datos que se almacenan en un disco duro local y se conservan cuando la computadora está apagada. Los datos volátiles son cualquier tipo de datos que se almacenan en la memoria, que se perderán cuando la computadora se apague.

Los datos volátiles residen en la memoria caché del registro y la memoria de acceso aleatorio (RAM). Esta investigación de los datos volátiles se llama “forense en vivo” (live forensics).

Información del Sistema

Es un perfilador de sistema incluido en Microsoft Windows que muestra información de diagnóstico y solución de problemas relacionados con el sistema operativo, el hardware y el software.

Podemos recopilar estos datos volátiles con la ayuda de comandos. Todo lo que necesitamos es escribir este comando.

Guardará todos los datos en este archivo de texto (notas). Comprobamos si este archivo es creado o no por el comando [dir] para comparar el tamaño del archivo cada vez después de ejecutar cada comando.

Ahora, dirígete a esta ubicación para ver los resultados de este comando. Donde mostrará toda la información del sistema sobre nuestro software y hardware del sistema.

Conexiones de Red Disponibles Actualmente

La conectividad de la red describe el extenso proceso de conectar varias partes de una red. Ello con la ayuda de routers, switches, y gateways.

Podemos comprobar todas las conexiones de red disponibles actualmente a través de la línea de comandos.

podemos comprobar si se crea o no con la ayuda del comando [dir] como puedes ver, ahora el tamaño del archivo se ha incrementado.

Ahora, abre ese archivo de texto para ver todas las conexiones activas en el sistema en este momento. También nos proporcionará algunos detalles adicionales como el estado, PID, dirección, protocolo.

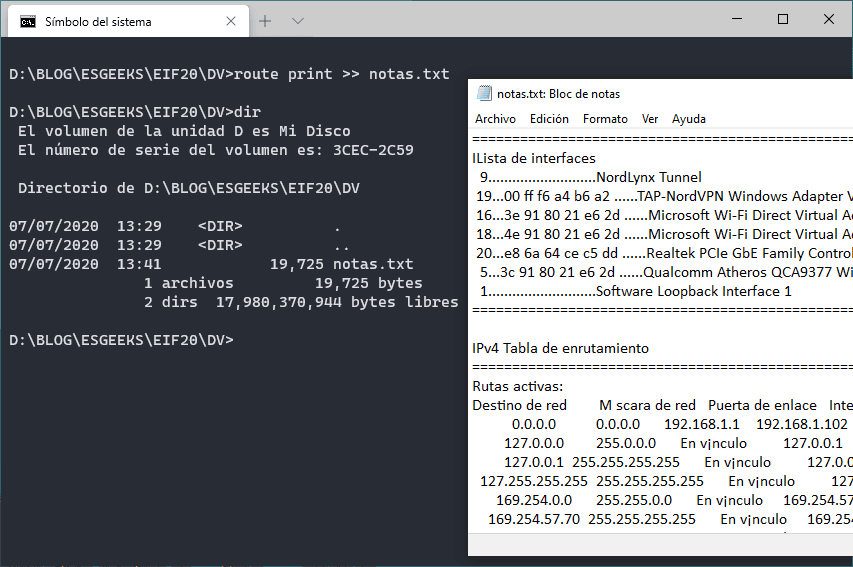

Configuración de Routing

Especifica las direcciones IP correctas y la configuración del router. Configuración del host: configura una conexión de red en una computadora host o portátil registrando la configuración de red predeterminada, como la dirección IP, el proxy, el nombre de la red y la ID / contraseña.

Para conocer la configuración del router en nuestra red ejecuta este comando.

Podemos comprobar el archivo con el comando [dir].

Abre el archivo txt para evaluar los resultados de este comando. Como la tabla de routing y su configuración.

Fecha y Hora

Para saber la fecha y la hora del sistema podemos ejecutar el siguiente comando. También podemos comprobar si el archivo está creado o no con la ayuda del comando [dir].

Abra ese archivo para ver la fecha reunida con el comando.

Variables del Sistema

Una variable del sistema es un valor dinámico con nombre que puede afectar al modo en que los procesos en ejecución se comportan en la computadora. Son parte del sistema en el que se están ejecutando los procesos. Por ejemplo, un proceso en ejecución puede consultar el valor de la variable de entorno TEMP para descubrir una ubicación adecuada para almacenar archivos temporales.

Podemos comprobar todas las variables del sistema establecidas en un sistema con un solo comando.

Podemos comprobar si el archivo está creado o no con el comando [dir].

Ahora, abre el archivo de texto para ver las variables de sistema establecidas en el sistema.

Lista de Tareas

Una lista de tareas es un menú que aparece en Microsoft Windows, que proporcionará una lista de las aplicaciones que se están ejecutando en el sistema. Para obtener la lista de tareas del sistema junto con su ID de proceso y el uso de memoria, ejecuta este comando.

también podemos comprobar si el archivo de texto se crea o no con el comando [dir].

Abra el archivo de texto para evaluar los detalles.

Lista de Tareas con Módulos

Con la ayuda de los módulos de la lista de tareas, podemos ver el funcionamiento de los módulos en función de la tarea concreta. Podemos ver los resultados de nuestra investigación con la ayuda del siguiente comando.

podemos comprobar si nuestro archivo de resultados está creado o no con la ayuda del comando [dir].

Abre el archivo de texto para evaluar los resultados del comando.

Lista de Tareas con Servicios

Mostrará todos los servicios que una tarea particular requiere para operar su acción. Obtenemos estos resultados en nuestro informe forense usando este comando.

comprobamos si el archivo de texto se crea o no con el comando de ayuda [dir].

Abre este archivo de texto para evaluar los resultados. Mostrará los servicios utilizados por cada tarea.

Información de Estación de Trabajo

Una estación de trabajo se conoce como una computadora especial diseñada para aplicaciones técnicas o científicas destinada principalmente a ser utilizada por una persona a la vez. Normalmente se conectan a una red de área local y funcionan con sistemas operativos multiusuario. Sigue estos comandos para obtener los detalles de nuestra estación de trabajo.

para comprobar si el archivo se ha creado o no, utiliza el comando [dir].

Ahora, abre el archivo de texto para ver los resultados de la investigación.

Dirección MAC en Caché del Sistema ARP

Hay dos tipos de entradas ARP: estáticas y dinámicas. La mayoría de las veces, usaremos las entradas ARP dinámicas. Esto significa que las entradas ARP se mantienen en un dispositivo durante algún tiempo, mientras se utiliza.

Lo contrario de una dinámica, si la entrada ARP es la estática necesitamos introducir un enlace manual entre la dirección MAC de Ethernet y la dirección IP. Debido a los dolores de cabeza de la administración utilizamos la dinámica la mayor parte del tiempo. Para obtener esos detalles en la investigación sigue este comando.

podemos crear o no el archivo de texto con el comando [dir].

Ahora, abre el archivo de texto para ver el informe de la investigación.

Detalles del Usuario del Sistema

Un usuario es una persona que utiliza una computadora o un servicio de red. Los usuarios de sistemas informáticos y productos de software generalmente carecen de los conocimientos técnicos necesarios para comprender plenamente su funcionamiento. Para obtener los datos de ese usuario hay que ejecutar el comando net user.

podemos usar el comando [dir] para comprobar si el archivo está creado o no.

Ahora, abre un archivo de texto para ver el informe de la investigación.

Configuración del DNS

El DNS es el sistema de Internet para convertir los nombres alfabéticos en la dirección IP numérica. Cuando se escribe una dirección web en el navegador, los servidores DNS devuelven la dirección IP del servidor web asociado a ese nombre. Para conocer la configuración del sistema DNS sigue este comando.

podemos ver que el informe de texto se crea o no con el comando [dir].

Ahora abre el archivo de texto para ver el informe de texto.

Sistema de Recursos Compartidos de Red

Una red compartida significaría una conexión común de Wi-Fi o LAN. Lo mismo es posible para otra carpeta del sistema. Al activar el uso compartido de la red y permitir determinados o restringidos derechos, estas carpetas pueden ser vistas por otros usuarios/ordenadores en los mismos servicios de red. Podemos ver estos detalles siguiendo este comando.

También podemos comprobar el archivo que se crea o no con el comando [dir].

Ahora, abre ese archivo de texto para ver el informe de la investigación.

Configuración de la Red

La configuración de la red es el proceso de establecer los controles, el flujo y el funcionamiento de una red para apoyar la comunicación de la red de una organización y/o del propietario de la red. Este término incorpora las configuraciones múltiples y los procesos de escalonamiento en el hardware, el software y otros dispositivos y componentes de apoyo de la red. Para obtener los detalles de la red sigue estos comandos.

Como de costumbre, podemos comprobar si el archivo está creado o no con los comandos [dir].

Ahora, abre el archivo de texto para ver el informe de la investigación.

Como se dijo antes, estos son uno de los pocos comandos que se utilizan comúnmente. Quedan muchos comandos en el arsenal del investigador forense. ¿Nos comentas alguno que no esté en la lista?…

- ¿Usas Linux? -> 10+ Comandos de Red para la terminal Linux

- ¿Más comandos? -> 200 Comandos para Ejecutar en Windows

Esta publicación llegó gracias a Shubham Sharma, investigador de Ciberseguridad y Pentester, puedes contactarlo en Linkedin y Twitter.