Aprenderemos a volcar las credenciales inalámbricas. Exploraremos todas las diferentes formas en que podemos mostrar credenciales de redes inalámbricas en texto plano. Las primeras secciones son 100% legales, dónde encuentras la contraseña almacenada de tu red WiFi.

- 1. ¿Qué es el volcado de credenciales (Credential Dumping)?

- 2. Volcado de credenciales en la vida real

- 3. Volcado de credenciales inalámbricas manual

- 4. Volcado de credenciales con netsh

- 5. Volcado con WirelessKeyView

- 6. Volcado usando las propiedades de la red WiFi

- 7. Volcado con La*Zagne

- 8. Volcado con Mimikatz

- 9. Volcado con Metasploit Framework

- 10. Mitigación

1. ¿Qué es el volcado de credenciales (Credential Dumping)?

Cuando el término descifrado de contraseñas se utiliza en el mundo cibernético, se utiliza como un concepto amplio ya que protege todos los métodos relacionados con el ataque/dumping/recuperación de contraseñas de la víctima. Pero hoy, en este artículo, nos centraremos únicamente en una técnica llamada Credential Dumping.

Se dice que el volcado de credenciales (Credential Dumping) es una técnica a través de la cual se extraen el nombre de usuario y las contraseñas de cualquier cuenta de inicio de sesión del sistema de destino. Es esta técnica la que permite a un atacante obtener credenciales de varias cuentas de una persona. Y estas credenciales pueden ser de un banco, una cuenta de correo electrónico, una cuenta de redes sociales o redes inalámbricas.

2. Volcado de credenciales en la vida real

Esto sucede cuando un atacante tiene acceso al sistema de destino y a través de ese acceso, recupera con éxito todas las credenciales. Una vez que esté dentro del sistema del objetivo, existen múltiples métodos para recuperar las credenciales de una cosa en particular.

Por ejemplo, para robar todos los nombres y contraseñas de las redes inalámbricas a las que se ha conectado el sistema operativo, hay varios métodos que puede usar un atacante e intentaré cubrir todos esos métodos en este artículo. Ahora, otra cosa en la que centrarse es que este volcado de credenciales se puede realizar tanto en pruebas de penetración interna como en pruebas de penetración externa, depende de la metodología, perspectiva o subjetividad del ataque sobre las bases de las cuales se puede decidir el método más adecuado.

3. Volcado de credenciales inalámbricas manual

Todas las contraseñas de Wi-Fi con sus respectivos SSID se almacenan en un archivo XML. La ubicación de estos archivos es C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\***. Aquí, encontrarás que el SSID de WiFi se guarda en texto claro, mientras que las contraseñas se almacenan como claves.

4. Volcado de credenciales con netsh

Netsh es una utilidad de secuencias de comandos proporcionada por el propio Microsoft. Se puede usar tanto en el símbolo del sistema como en Windows PowerShell. Netsh es la abreviatura de network shell. Cuando se ejecuta, proporciona información detallada sobre la configuración de la red que alguna vez tuvo el sistema; incluyendo revelar las credenciales de las redes inalámbricas a las que alguna vez te has conectado.

Esta utilidad viene con varios parámetros que se pueden usar para obtener información variada según el requisito. Este método se puede usar tanto en pruebas de penetración internas como externas, ya que los comandos netsh se pueden ejecutar tanto local como remotamente.

Para obtener la lista de los SSID a los que se ha conectado el dispositivo, utilice el siguiente comando:

netsh wlan show profilesY tal como se muestra en la imagen de arriba, el resultado del comando anterior le dará la contraseña.

netsh wlan show profile name=<Nombre_SSID> key=clearBatch es un lenguaje de scripting muy divertido y de hecho permite automatizar lo anterior. Revelador_WiFi es un programa creado para mostrarte las contraseñas de WiFi guardadas. Simplemente cambia la extensión .TXT por .BAT y ejecuta el archivo. Si quieres iniciarte en estas divertidas secuencias de programas, mira este manual de Batch.

5. Volcado con WirelessKeyView

Un WirelessKeyView es un software simple que accede a los archivos XML donde se almacenan las contraseñas inalámbricas y las revela en texto sin formato. Esta herramienta fue desarrollada para recuperar la contraseña perdida y olvidada de una red inalámbrica.

Este es el método perfecto para el vertido de credenciales en las pruebas de penetración de la red interna. Para utilizar este método, simplemente descarga la herramienta desde aquí y ejecútalo, obtendrás todos los nombres de Wi-Fi y la contraseña como se muestra en la imagen a continuación:

6. Volcado usando las propiedades de la red WiFi

El siguiente método es manual, es bueno cuando se te presenta una red para trabajar, pero por alguna razón, la contraseña de la red no se te revela. Entonces puedes usar este método, ya que se incluye en la categoría de metodología de prueba de penetración interna.

Para revelar manualmente la contraseña de una red inalámbrica, dirígete a Panel de control\Redes e Internet\Centro de redes y recursos compartidos y luego haz clic en WiFi (*SSID*). Se abrirá un cuadro de diálogo, en ese cuadro, haz clic en el botón Propiedades inalámbricas en el panel superior. A continuación, dirígete a la pestaña Seguridad y podrás ver la contraseña allí tal como se muestra en la imagen a continuación:

7. Volcado con La*Zagne

LaZagne es una herramienta de código abierto que se desarrolló para recuperar todas las contraseñas almacenadas en tu máquina. He cubierto LaZagne en este artículo. En mi experiencia, LaZagne es una herramienta increíble para el vertido de credenciales y es la mejor herramienta para pruebas de penetración externas. Para extraer la contraseña de WiFi con LaZagne, simplemente descarga la herramienta desde aquí y ejecútala de forma remota con el siguiente comando:

lazagne.exe wifiDespués de ejecutar el comando anterior, se extraerán todas las contraseñas relacionadas con Wi-Fi con sus respectivos SSID.

8. Volcado con Mimikatz

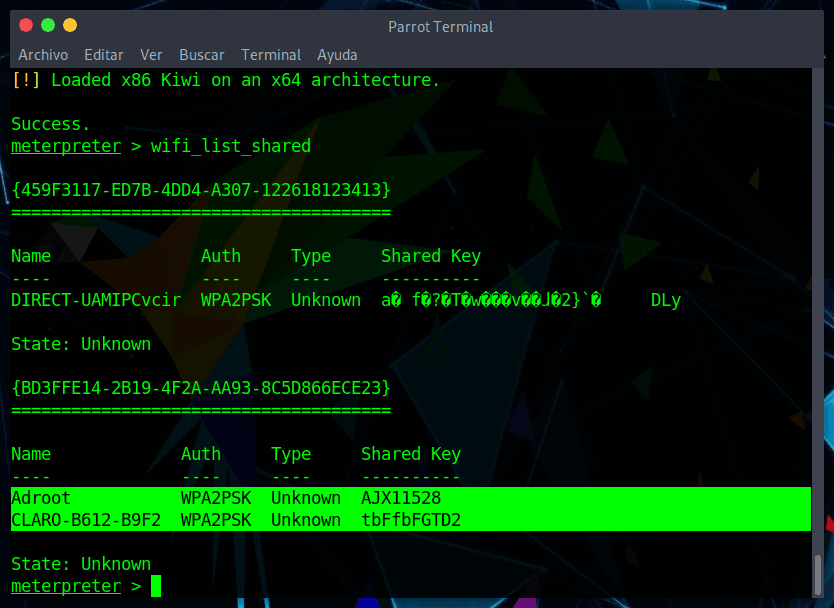

Otro método que puede ser muy útil en las pruebas de penetración externa es usar Mimikatz. He cubierto varias características de Mimikatz en este otro artículo. Una vez que tengas la sesión de la víctima (en una sesión Meterpreter), usa los siguientes comandos para obtener las contraseñas:

getsystem

load kiwi

wifi_list_sharedY muy fácilmente tendrás todas las contraseñas a tu servicio como se muestra en la imagen de arriba.

9. Volcado con Metasploit Framework

Entonces el siguiente método es usar Metasploit para recuperar las contraseñas deseadas. Como todos sabemos, Metasploit es un Framework que nos proporciona exploits ya construidos para facilitar el pentesting. Y es una plataforma increíble para un principiante y experto en hackear el mundo pentesting.

Ahora, para volcar las credenciales, hay un post exploit incorporado en Metasploit que debes ejecutar; dirígete a la terminal de Metasploit escribiendo msfconsole y lleve tu sesión al sistema de destino utilizando cualquier exploit que prefieras. Y luego, en segundo plano, la sesión utiliza el post-exploit para extraer las credenciales de Wi-Fi deseadas mediante los siguientes comandos:

use post/windows/wlan/wlan_profile

set session 1

exploit10. Mitigación

Hay varias medidas que puedes seguir para protegerte de los ataques de descarga de credenciales. Estas medidas se dan a continuación:

- Mantén a tus empleados/empleadores al tanto

- NO uses el SSID predeterminado de una red inalámbrica

- No guardes las contraseñas en el sistema.

- Siempre vuelve a conectarte a un Wi-Fi manualmente.

- Tener una red diferente para invitados

- Usar VPN

- Cambie tu contraseña de Wi-Fi regularmente

- Usar una dirección IP diferente en lugar de la predeterminada

Entonces, estos fueron los métodos para volcar las credenciales inalámbricas. Aplica la mitigación sugerida a tus sistemas o redes para mantenerte a salvo de los atacantes.