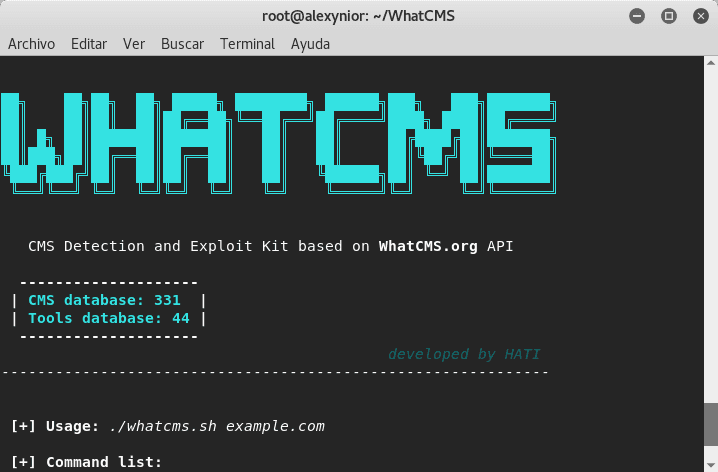

WhatCMS es un kit de detección y explotación de CMS basado en la API de Whatcms.org. ¿Te animas a probarlo?

Actualmente, Whatcms.sh puede detectar el uso de más de 330 aplicaciones y servicios CMS diferentes para luego indicar una lista de herramientas de auditoría de seguridad válidas para el CMS detectado.

En Internet, más del 70% de los sitios web utilizan CMS de fuente abierta ya preparados como WordPress/Joomla/Drupal, etc. porque un CMS siempre hace que un sitio web sea más fácil de usar y menos costoso de mantener.

1. Breve Introducción a CMS

Como todos sabemos, CMS es un software que almacena contenido web, permite una fácil edición para los administradores/editores web y permite que múltiples administradores web inicien sesión en un único sistema.

Hoy en día, las plataformas CMS web más populares (WordPress, Joomla y Drupal) representan el 70% del mercado, y es común que una o más se incluyan como una característica estándar de los servicios de alojamiento web. Su estado da fe de su popularidad y efectividad, pero las plataformas CMS también tienen problemas de seguridad.

Por lo tanto, estos CMS actualizan regularmente su software a medida que se informan las vulnerabilidades y el fabricante desarrolla parches. El NIST (National Institute of Standards and Technology/Instituto Nacional de Estándares y Tecnología) y el NVD (Base de datos nacional sobre vulnerabilidad/National Vulnerability Database) son los dos estándares que proporcionan evaluaciones de dichas vulnerabilidades, acompañadas por enlaces a actividades específicas de remediación que los usuarios/administradores pueden seguir.

Si echa un vistazo a la distribución de vulnerabilidades por tipo, entonces XSS y SQL Injection son las vulnerabilidades más comunes con un promedio de 65%, donde la ejecución del código con un promedio de 40% también es común por naturaleza.

2. Qué es WhatCMS

La herramienta WhatCMS detecta confiablemente sistemas de gestión de contenidos (CMS) como WordPress y puede explotarlos si se ha encontrado una vulnerabilidad conocida. ¿Qué puedes hacer con la herramienta?

- Detectar CMS: Sí.

- Exploit Kit: Exclusivamente en sitios que usted mismo aloja y de los cuales es responsable. (Fingerprinting)

- También hay un servicio en línea para la detección de CMS.

Con WhatCMS, que es una herramienta de código abierto, puede identificar fácilmente el tipo de CMS e información relacionada, como la versión, los detalles de alojamiento, la dirección IP, el proveedor de alojamiento, etc.

WhatCMS actualmente puede detectar el uso de más de 330 aplicaciones y servicios de CMS diferentes para luego indicar una lista de herramientas de auditoría de seguridad válidas para el CMS detectado.

3. Instalación y uso de WhatCMS

WhatCms se puede instalar fácilmente a través de la utilidad de clone de Git escribiendo el siguiente comando: (Yo utilizo Kali Linux)

git clone https://github.com/HA71/WhatCMSBásicamente, el comando anterior creará una carpeta llamada “WhatCMS” y clonará/copiará todos los archivos del repositorio.

Para ejecutar esta herramienta, escriba “./whatcms.sh” en tu terminal de comandos, pero lo interesante es que necesita agregar una clave API en este script, entonces solo usted puede usar esta herramienta.

Entonces, para obtener una clave de API, vaya a https://whatcms.org/APIKey y registre una cuenta gratuita allí.

Solo complete toda la información necesaria como la dirección de correo electrónico, contraseña, etc. como se muestra en la captura de pantalla siguiente. Y obtendrá instantáneamente un correo electrónico de confirmación.

- Tan pronto como verifique su cuenta con el enlace provisto en la confirmación por correo electrónico, la clave API se mostrará instantáneamente en tu cuenta en la página API KEY.

- El siguiente paso es editar el archivo de script con la herramienta Gedit o cualquier otro editor y pegar la clave de API que copió del paso anterior como se muestra a continuación:

- Ahora vuelva a la herramienta e inicie con el comando ./whatcms.sh

- Ahora ejecute el siguiente comando:

./whatcms.sh ejemplo.com- Si desea saber más sobre la información de alojamiento del objetivo (Proveedor de dominio, Dirección IP, etc.), utilice el siguiente comando:

/whatcms.sh ejemplo.com -whAdemás, si presiona

WhatCMS (este enlace se abre en una nueva ventana) por GONZOsint (este enlace se abre en una nueva ventana)

CMS Detection and Exploit Kit based on Whatcms.org API