El equipo púrpura (Purple Team) siempre debe ser una emulación del adversario dirigida por la inteligencia. Si no lo es, entonces francamente no lo estás haciendo bien. Es difícil defenderse de algo que nunca has visto, y es inútil gastar recursos defendiendo contra algo que probablemente nunca verás.

No todos los equipos tienen la suerte de tener un presupuesto que cubra la inteligencia de amenazas (TI), por lo que aquí hay algo que puede hacer para recopilar tus propios datos de TI pre-púrpura.

Los equipos púrpuras existen para garantizar y maximizar la efectividad de los equipos rojo y azul. Las organizaciones a menudo emplean “Equipos Azules” (Blue Team), refiriéndose al equipo de seguridad interno encargado de defenderse contra ataques reales y simulados. El Equipo Rojo (Red Team) lanza un ataque aislado para explotar la red y proporcionar comentarios. (Explicaré más a detalle en un diccionario hacking que estoy creando…, pero estoy seguro que ya tienes una idea)

1. The ATT&CK Navigator: Un proyecto Open Source

El The ATT&CK Navigator proporciona navegación básica y anotaciones de las matrices ATT&CK for Enterprise, ATT&CK for Mobile, y el PRE-ATT&CK, algo que la gente ya está haciendo hoy en día en herramientas como Excel. Fue diseñado para ser simple y genérico.

- El código fuente del navegador ATT & CK ™ se puede encontrar aquí.

- Attack Navigator para Enterprise y Attack Navigator para Mobile (el contenido PRE-ATT y CK se incluye automáticamente en ambos).

Puedes usar el ATT&CK Navigator para visualizar tu cobertura defensiva, la planificación de tu equipo rojo/azul (red/blue team), la frecuencia de las técnicas detectadas o cualquier otra cosa que desees hacer. Al Navigator no le importa, solo te permite manipular las celdas de la matriz (mediante codificación de colores, agregando un comentario, asignando un valor numérico, etc.).

Una manera simple de encontrar qué grupos atacantes pueden estar apuntándote, y qué metodologías le son aplicables, es buscar palabras clave en la barra de bienvenida de la página principal, como tu industria. A continuación, busca Software como ejemplo.

Ahora sí, cuando llegues a la página de inicio del attack-navigator, se te presentará una lista bastante exhaustiva de Tácticas, Técnicas y Procedimientos (TTP) agrupados en una serie de categorías basadas en los tipos de ataque.

2. Ejemplo de ATT&CK Navigator

Veamos un ejemplo. Digamos que actuamos como una compañía de telecomunicaciones, se nos presenta inteligencia para informarnos que Deep Panda están particularmente activos en este momento, y queremos evaluar la probabilidad de enfrentar ataques con TTP específicos de este actor de amenaza.

Usando la herramienta múltiple (multi-select), desplázate hacia abajo y seleccione Deep Panda. Notará que todos los TTP conocidos por Deep Panda se harán más prominentes con un recuadro envolvente.

Hagamos eso aún más prominente y le daremos una puntuación de amenaza, con colores alineados. En la barra de búsqueda, dirígete a la paleta de pintura.

Para mí, el número 1 es un valor bajo, así que lo represento en mi paleta de colores. Siéntete libre de jugar con la configuración de color para satisfacer cualquier necesidad que puedas tener. Asegúrate de resaltar el cuadro ‘show‘ para que la configuración se refleje en tu trabajo.

Cambiaremos el nombre de la capa Layer, por Deep Panda y crearemos una nueva pestaña con otra amenaza. Por ejemplo, APT 28.

Después de una búsqueda rápida en el framework MITER ATT & CK y en Google, descubrimos que APT 28, aunque es notorio y prolífico, no es probable que nos encuentre un objetivo atractivo. Avancemos y demos una puntuación baja de 1. Queremos defendernos contra APT 28, pero no antes de defendernos contra Deep Panda. Realizamos, el mismo procedimiento.

Ahora todos los TTP APT 28 son grises, esto es una indicación del estado de prioridad (como ejemplo), pero puedes cambiar el color para satisfacer tus propias necesidades.

Ahora combinemos las 2 capas para que se presenten en la misma capa para una fácil visualización.

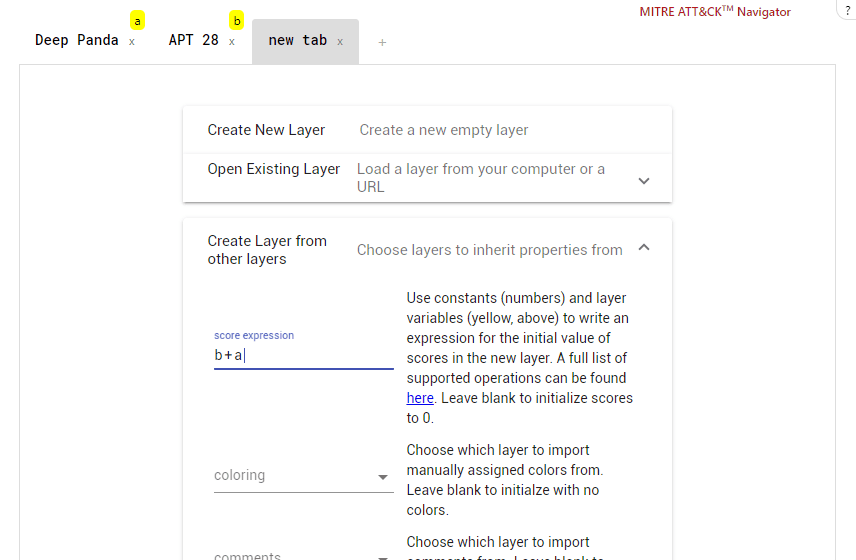

Agregue una nueva pestaña/capa y seleccione ‘Create Layer from other layers‘. Notará que nuestras dos capas tienen asignadas las etiquetas ‘a' y ‘b‘.

Ahora tienes la capacidad de agregar las dos capas juntas. Ambos grupos pueden usar los mismos TTP y debido a que no quiero que la prioridad de los TTP cambie visualmente, necesito agregar mis capas para reflejar esto.

Quiero que el TTP siga siendo crítico (morado) para mostrar que la infraestructura necesita endurecerse contra el TTP, por lo que agregare b + a, en lugar de a + b. Esto prioriza la configuración de amenazas de color de Deep Panda y presenta cualquier TTP utilizado por APT 28 Y Deep Panda como morado y no gris.

Se nos presenta la siguiente capa que muestra las diferencias en las metodologías entre los dos grupos.

Si deseas exportar este conjunto de datos, puedes hacerlo en formato JSON o exportarlo en Excel, aquí descargué la información en formato Excel.

Sin duda, gracias al increíble trabajo comunitario realizado por MITER ATT & CK, todos tenemos una gran cantidad de información fácilmente digerible sobre actores de amenazas conocidos al alcance de la mano. ¡Disfruta explorando!

- Cómo crear un Laboratorio de Pentesting para Android

- +15 Comandos esenciales de seguridad en Linux

- 5 mejores distros Linux para pruebas de seguridad

¿Te ha gustado este artículo? Sigue este blog en su fanpage de Facebook, Twitter, Instagram y/o YouTube para que no te pierdas del mejor contenido informático y hacking!